Conforme os dispositivos conectados continuam a se entrelaçar com a vida diária, a segurança dos dispositivos e as informações que processam é uma conversa em crescimento. Para obter uma melhor compreensão dos ativos cibernéticos expostos à internet, os investigadores da Trend Micro analisaram de forma mais abrangente os ativos expostos nas 10 maiores cidades dos Estados Unidos – Nova Iorque, Los Angeles, Chicago, Houston, Philadelphia, Phoenix, San Antonio, San Diego, Dallas e San Jose. Usando o Shodan, um mecanismo de busca publicamente disponível para dispositivos e sistemas conectados à Internet, os pesquisadores identificaram mais de 178 milhões de ativos expostos – todos a partir de roteadores para impressoras a bases de dados.

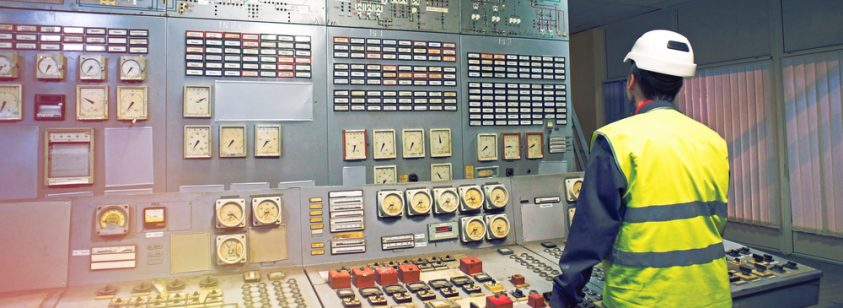

Um segundo relatório analisou as indústrias críticas e os dispositivos de sistema de controle industrial (ICS) expostos nos EUA, detalhando setores governamentais, serviços de emergência, saúde, serviços públicos, serviços financeiros e educação, bem como dispositivos de ICS usados para controlar operações empresariais, gestão do tráfego, geração de energia e fabricação.

Os dispositivos podem ser expostos por diversos motivos, mas a configuração incorreta é uma causa frequente. Estes dispositivos expostos representam diversos riscos para o proprietário, seja ele um indivíduo ou uma empresa, todos girando em torno de sua suscetibilidade a falhas de segurança nas mãos de hackers mal-intencionados. Todos os tipos de agentes de ameaças podem se interessar em explorar estes ativos expostos, desde concorrentes querendo interromper os serviços ou roubar segredos corporativos, até hacktivistas tentando chamar a atenção para a sua causa.

Embora a grande quantidade de dispositivos visíveis no Shodan seja uma preocupação em si, queremos abordar algumas áreas que são mais preocupantes nesta pesquisa: Bancos de dados de dados e dispositivos de cuidados com a saúde.

Bancos de dados:

Os bancos de dados são os motores por trás das operações empresariais modernas, que abrigam todos os tipos de informações corporativas, incluindo financeiras, de clientes, de vendas e dados do inventário, bem como informações de identificação pessoal e credenciais. A exposição dos bancos de dados não só coloca as empresas em risco de roubo de dados, movimento lateral, fraudes e outras ameaças, mas também coloca os clientes em risco.

A partir dos dados obtidos no Shodan, descobrimos que o MySQL é o banco de dados mais exposto na internet, enquanto que o MS-SQL e o PostgreSQL tinham números de exposição comparativamente menores. Los Angeles é o lar do maior número de bancos de dados MySQL expostos.

A exploração de bancos de dados vulneráveis não é uma atividade nova para os hackers e, ainda assim, centenas de milhares de dados ainda estão expostos hoje em dia nos EUA. Os dados podem ser criptografados e usados como reféns para pedir um resgate, como vimos recentemente com a MongoDB, ou podem ser exfiltrados, analisados e vendidos no mundo cibercriminoso clandestino. Do ponto de vista de um hacker, esses bancos são minas de ouro e as empresas precisam assumir o controle da segurança de seus dados.

Dispositivos de cuidados com a saúde:

Os registros eletrônicos de saúde (EHRs) são compartilhados entre os segmentos de cuidados com a saúde e armazenados em bancos de dados de saúde. Estes registros incluem uma ampla gama de dados do paciente, como histórico médico e informações do convênio. Além disso, o sistema de arquivamento de imagens e de comunicação (PACS) é uma tecnologia de imagem médica que fornece armazenamento econômico e acesso conveniente a imagens a partir de várias fontes, tais como raios-X, ressonância magnética e ultrassons. Coletivamente, estes dispositivos fornecem um amplo combustível para que hackers possam utilizar dados de saúde roubados para cometer fraudes contra convênios, comprarem prescrições falsas ou venderem os dados a granel em mercados clandestinos cibercriminosos. Isso não é um problema só para os pacientes, mas as organizações de saúde também podem estar violando as leis de HIPAA por vazarem os dados do paciente.

Estratégias de Proteção

Ser exposto não se traduz diretamente em uma falha de segurança, na verdade a exposição destes dispositivos, sistemas e redes os torna vulneráveis a uma falha de segurança. Como tal, as empresas e os usuários domésticos devem tomar medidas decisivas para corrigir a configuração desses ativos de forma a eliminar esse risco. Os administradores de sistemas podem realizar scans de entradas para identificar quais dispositivos estão expostos em sua rede. As empresas devem assumir que falhas já ocorreram e agir de acordo com isso:

– Identificar e responder às violações de segurança em andamento

– Conter a violação de segurança e impedir a perda de dados confidenciais

– Prevenir ataques, mantendo todas as vias exploráveis seguras

– Aplicar as lições aprendidas para fortalecer ainda mais as defesas e evitar incidentes repetidos

Os consumidores podem tomar várias medidas para garantir que a privacidade e segurança do seu dispositivo não sofram falhas de segurança. Incluindo:

– Habilitar a proteção por senha em seus dispositivos

– Substituir as senhas padrão com senhas fortes e únicas

– Alterar as configurações padrão para desativar os serviços não essenciais, tais como Telnet em webcams

– Atualizar o firmware para corrigir vulnerabilidades conhecidas de segurança

O primeiro passo para proteger dispositivos conectados é perceber a necessidade.