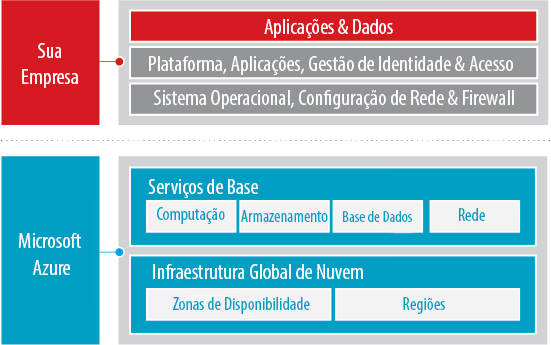

Tudo ou nada é realmente uma estratégia ruim para proteger suas workloads no Microsoft Azure. Você precisa saber exatamente o que é que você deve proteger. Mas você não consegue fazer isso sozinho. A Microsoft fornece segurança física, infraestrutura de rede e camada de virtualização robustas. De preferência, você deve combinar a sua excelência com uma segurança igualmente robusta para suas workloads, inclusive sistema operacional, aplicações e dados.

Mas existe uma “pegadinha”. Se você tenta usar uma segurança tradicional para proteger suas aplicações e dados na nuvem, você corre o risco de tornar lento seu projeto Azure, com uma complexidade desnecessária. Existe uma solução mais eficaz e mais simples: Uma segurança que foi criada para a nuvem é mais fácil de ser implementada na nuvem e funciona melhor para proteger a nuvem. Mas mesmo assim, a maneira de implementá-la pode impactar em todo o seu projeto. Você precisa ter cuidado para não fazer nada que faça a segurança ficar entre você e seu sucesso na nuvem.

Incorpore a segurança em seu projeto desde o início

Primeiro: comece a pensar em segurança bem no começo do jogo. Quanto mais cedo, melhor. Incluir a segurança em sua estratégia desde o início é a melhor maneira de garantir uma cobertura total quando sua implementação estiver completa. Isso inclui pensar em implementar os controles adequados, tais como quem tem acesso ao Portal de Gerenciamento Azure, como os administradores encarregados acessarão os recursos da nuvem e o que você precisa fazer para manter políticas de rede rigorosas.

Monitore o tráfego dentro e fora de sua nuvem

Esse é um ótimo começo. Mas você ainda precisará ter certeza de que suas aplicações continuem protegidas durante o uso do dia a dia. É aí que entram os sistemas IPS baseados em host. Eles o ajudarão a afastar o acesso não autorizado, monitorando o tráfego de entrada para ter certeza de que é legítimo. Além disso, o recurso de blindagem de vulnerabilidades o ajudará a manter suas workloads atualizadas. Implementar virtual patches em templates ajuda a evitar os aborrecimentos da aplicação de patches em workloads ao vivo.

Detecte ameaças bem no começo

Mas seu trabalho realmente nunca termina. Você ainda precisa encontrar maneiras para monitorar sua postura de segurança para apoiar a contínua integridade de arquivos de sistemas críticos, arquivos de configuração de aplicações e registros de aplicações. Claro que o Azure fornece monitoramento. Mas você precisa de todas as vantagens para estar preparado para os agressores. E o monitoramento de integridade baseado em host fornecerá uma indicação de sistemas comprometidos, bem no começo.

Esteja preparado para agir rápido, se precisar

E no caso improvável de você revelar um ataque, você precisa estar preparado para agir rapidamente para isolar o servidor infectado, identificar a causa e começar a reparação. Só então você pode restaurar o serviço o mais rapidamente possível. O Azure foi feito para ajudá-lo a melhorar a resposta a incidentes. Para acelerar o tempo para a proteção, você também irá querer aproveitar a vantagem das avaliações de vulnerabilidade e testes de penetração para descobrir o máximo de vulnerabilidades possível antes que um agressor possa usá-las contra você.

Comece agora

Quer saber mais? Obtenha mais detalhes sobre as maneiras de obter a segurança que precisa para seu projeto Azure sem deixá-lo lento. A Trend Micro criou um novo white paper que descreve as 10 principais ações de segurança que você pode tomar para acelerar a proteção de suas aplicações dentro do Azure.