Durante os dois últimos anos, os esquemas de Comprometimento de Email Empresarial (BEC) causaram pelo menos um total de US$2,3 bilhões em perdas para aproximadamente 12.000 grandes empresas em todo o mundo, segundo números do FBI. O número de vítimas aumentou em 270% durante os primeiros oito meses de 2015, chegando a uma perda média de US$130.000 por golpe. O dano potencial e a eficiência dessas campanhas convenceram o FBI a emitir um anúncio de interesse público, detalhando como os golpes BEC funcionam e qual o prejuízo que podem causar aos funcionários e empresas alvos.

17.642

Número de vítimas em pelo menos 79 países

$2.300.000.000

Perda Estimada

Como os golpes BEC funcionam?

O FBI define o Comprometimento de Email Empresarial como um golpe de email sofisticado, que tem como alvos empresas que trabalham com parceiros estrangeiros e fazem pagamentos transferindo dinheiro regularmente. Antes conhecido como golpe Man-in-the-Email, o golpe BEC normalmente começa com contas de email de executivos sendo comprometidas e falsificadas, e o fraudador enviando emails para um funcionário desavisado dando instruções para transferir grandes somas de dinheiro para contas no exterior.

Apesar de alguns casos envolverem o uso de malware, os golpes BEC são conhecidos por contar apenas com técnicas de engenharia social, tornando-os muito difíceis de detectar. Incidentes recentes mostraram como os funcionários foram enganados por emails se passando por mensagens legítimas, vindas de executivos da empresa pedindo informações.

O golpe BEC tem três versões:

Versão 1: O esquema da fatura falsa

Também conhecida como “Esquema de Fatura Falsa”, “O Embuste do Fornecedor” ou “Esquema de Modificação de Fatura”, essa versão normalmente envolve uma empresa trabalhando com um fornecedor estrangeiro. O cliente é contatado por um fraudador pelo telefone, fax ou email solicitando a mudança do local de pagamento da fatura ou transferência de fundos para pagamento de fatura para uma conta alternativa e fraudulenta.

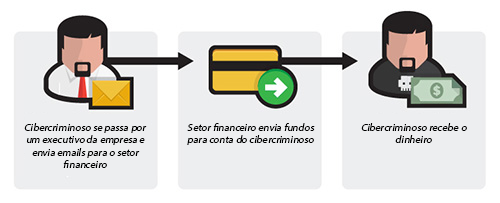

Versão 2: Fraude de CEO

Nessa versão, os fraudadores falsificam a conta de email de um executivo da empresa. Uma solicitação, feita aparentemente em nome do executivo, é encaminhada para um segundo funcionário solicitando uma transferência de fundos para uma conta controlada pelo fraudador. Em alguns casos, o fraudador solicita uma “transferência urgente” enviada diretamente para a instituição financeira com instruções de enviar fundos urgentemente para um banco. Esse golpe também é conhecido com “Fraude de CEO”, “Golpe do Executivo Empresarial” e “Fraude de Transferência do Setor Financeiro”.

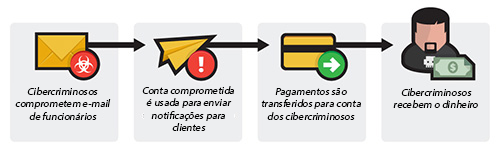

Versão 3: Comprometimento de Conta

Um funcionário da empresa “A” tem seu email hackeado, não falsificado. Solicitações de pagamentos de fatura são enviadas do email desse funcionário para vários fornecedores encontrados na lista de contato do funcionário, normalmente com solicitações de pagamentos enviadas para contas controladas pelo fraudador.

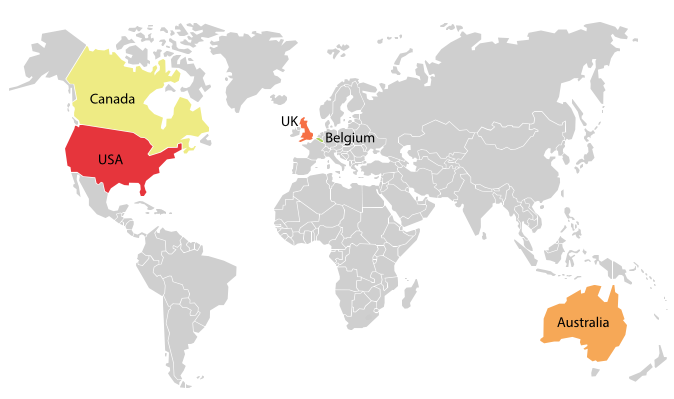

Quais países são mais afetados por golpes BEC

Alvos dos EUA e fora dos EUA

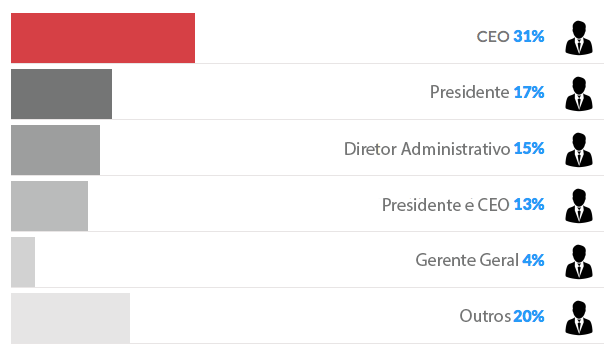

Quais cargos na empresa são mais falsificados nos esquemas BEC

Os esquemas BEC contam com técnicas de engenharia social envolvendo se passar por um funcionário da empresa alvo. Com base no monitoramento de emails usados nos esquemas BEC, os cibercriminosos mais frequentemente usam os cargos de CEO para seus ataques. Os cibercriminosos enviam emails se apresentando como o CEO da empresa e instruem seu alvo a fazer transferências de dinheiro. Outros cargos usados em esquemas BEC foram os de presidente e diretor administrativo da empresa.

Cargos da empresa alvo mais usados pelos fraudadores

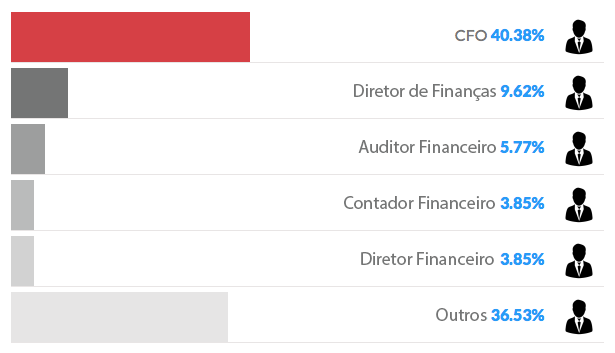

Quais cargos na empresa são mais visados nos esquemas BEC

Funcionários do departamento financeiro das empresas são os maiores alvos dos golpes BEC. O CFO, ou Diretor Financeiro, foi o mais visado em nosso monitoramento. Isso faz sentido, considerando que esses funcionários têm a maior probabilidade de estarem encarregados de tarefas como a transferência de fundos para outros grupos.

Destinatários mais visados

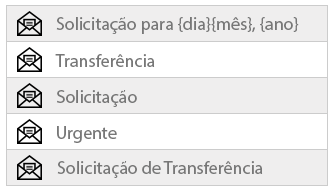

Quais assuntos de email são mais usados nos Esquemas BEC

Apesar do grande impacto que os esquemas BEC criaram, a análise do fluxo dos ataques revela que seus componentes são surpreendentemente comuns. A análise dos assuntos dos emails usados nos esquemas BEC revelaram que a maioria são simples e vagos, às vezes compostos por uma palavra. Porém, o fato dessas técnicas serem eficazes prova que eles conhecem bastante seus alvos para provocar a ação.

Assuntos de email usados

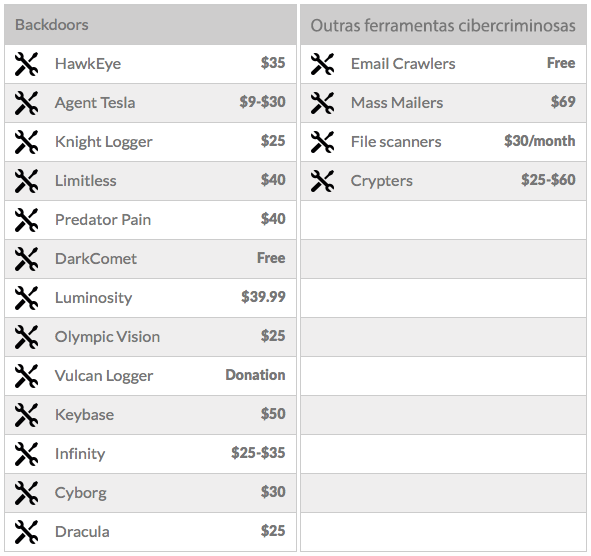

Quais são as ferramentas cibercriminosas usadas nos Esquemas BEC

As ferramentas usadas nos esquemas BEC também são outro indicador de como é fácil para os cibercriminosos lançarem um ataque. A maioria dos malwares usados nos esquemas BEC são variantes disponíveis, que podem ser adquiridas online por um preço pequeno. Alguns malwares podem ser comprados por apenas $50 dólares, enquanto outros são ainda mais baratos ou até gratuitos.

Os incidentes de 2014 mostraram como os cibercriminosos foram além dos métodos comuns de ataque para roubar informações. Nas campanhas que usaram o Predator Pain and Limitless, os emails enviados para os alvos continham um keylogger que envia informações de volta para os cibercriminosos. Do mesmo modo, em junho de 2015, dois cibercriminosos nigerianos atacaram PMEs usando um keylogger simples chamado HawkEye. Outra campanha BEC, relatada em março de 2016, visou 18 empresas nos Estados Unidos, Oriente Médio e Ásia usando o Olimpic Vision, um keylogger simples disponível online por $25 dólares.

Em março de 2016, uma série de corporações e empresas caíram em esquemas similares. Empresas como a Seagate e Snapchat estavam entre empresas de alto nível, vítimas de golpes de email usando o mesmo modo de operação.

Ferramentas usadas em golpes BEC

Como você pode defender sua empresa contra golpes BEC?

As empresas devem educar os funcionários sobre como os golpes BEC e outros ataques semelhantes funcionam. Esses esquemas não necessitam de habilidades técnicas avançadas, usam ferramentas e serviços amplamente disponíveis no submundo cibercriminoso e precisam apenas de uma única conta comprometida para roubar uma empresa. Essas são algumas dicas de como você ficará salvo desses esquemas online:

- Verifique com cuidado todos os emails. Cuidado com emails irregulares que são enviados de executivos de nível mais alto, pois são usados para levar os funcionários a agir com urgência. Analise os emails que solicitam transferências de fundos para determinar se a solicitação está fora do comum.

- Aumente a consciência dos funcionários. Apesar dos funcionários serem o maior recurso de uma empresa, eles também podem ser o elo mais fraco quando se trata de segurança. Comprometa-se a treinar os funcionários, reveja as políticas da empresa e desenvolva bons hábitos de segurança.

- Verifique quaisquer mudanças do local de pagamento do fornecedor usando uma segunda assinatura de um funcionário da empresa.

- Esteja atualizado sobre os hábitos dos clientes, inclusive detalhes e razões por trás dos pagamentos.

- Verifique as solicitações. Confirme as solicitações de fundos ao usar verificação por telefone como parte de uma autenticação de dois fatores, use números conhecidos, não informações das solicitações no email.

- Informe qualquer incidente imediatamente para a polícia ou registre uma queixa no IC3.

Componentes de BEC e o que você pode fazer a respeito

Os recursos de segurança de email das soluções Trend Micro User Protection e Network Defense podem bloquear mensagens de emails usadas em ataques de Comprometimento de Email Empresarial.

ENGENHARIA SOCIAL

O InterScan Messaging Security Virtual Appliance, parte das soluções Trend Micro User Protection, oferece proteção avançada contra ataques de engenharia social, fornecendo proteção contra emails de engenharia social usados em ataques BEC.

MALWARE

Os recursos de segurança de endpoint das soluções Trend Micro User Protection e Network Defense podem detectar malware avançados e outras ameaças usadas nos esquemas de Comprometimento de Email Empresarial.