Uma análise mais detalhada do ransomware: a evolução de suas técnicas e alvos, e práticas recomendadas e soluções para defesa e mitigação.

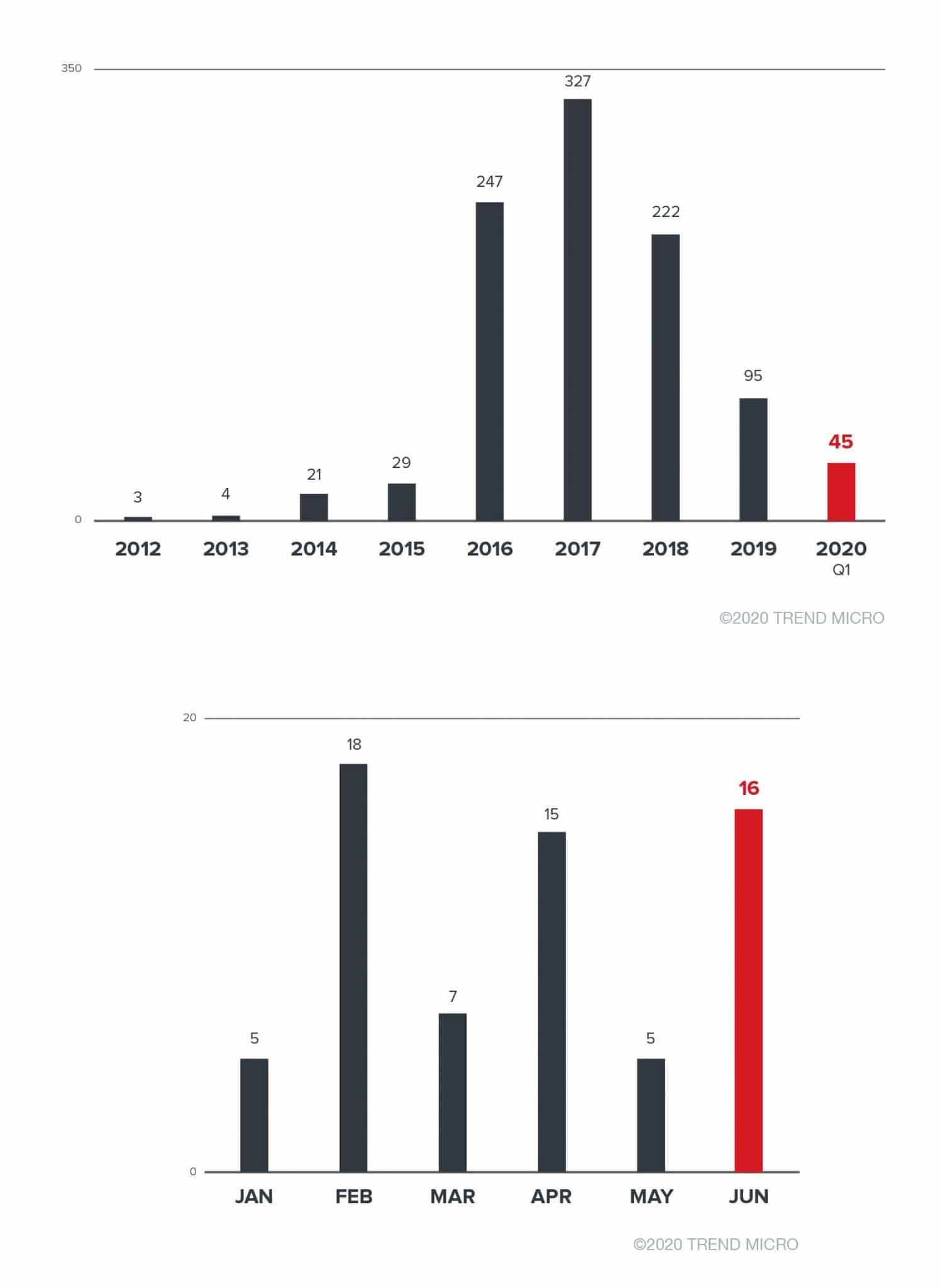

Embora as empresas estejam se adaptando ao novo normal, o mesmo vem ocorrendo com os cibercriminosos que se aproveitam do cenário de trabalho, casa e segurança em constante mudança. Conforme descrito em nosso relatório de meio do ano de 2020, os números relativos ao ransomware não contam mais a história à primeira vista. Embora o número de infecções, divulgações de empresas e famílias de ransomware tenha diminuído, a quantidade estimada de dinheiro trocado para a recuperação de dados criptografados tem aumentado constantemente. Ao perseguir instituições e empresas que precisam urgentemente recuperar seus dados e colocar seus sistemas em funcionamento novamente, os cibercriminosos podem exigir quantias exorbitantes de resgate.

Figura 1. A contagem total de famílias de ransomware de 2012 a 2020 diminuiu (parte superior), assim como as detecções de novas famílias de ransomware por mês no primeiro semestre de 2020 (parte inferior).

Os agentes de ameaças não têm mais como alvo usuários individuais e máquinas para infecções aleatórias de ransomware, daí a falta de atualizações e informações boca a boca sobre sua propagação ao público em geral. As empresas e agências que são vítimas tentam manter o silêncio sobre o assunto até que seja resolvido internamente. Enquanto isso, o público só é informado desses incidentes quando as investigações são feitas ou quando eles são finalmente relatados, sem mencionar o fato de que essas declarações relatadas oferecem poucos detalhes (se existirem) sobre como essas organizações foram vítimas ou se o resgate foi pago no processo.

Tipos de ransomware

Conforme mencionado, comparar o número de detecções com anos anteriores revela apenas uma pequena parte da história. Olhando para as técnicas e rotinas de ransomware que foram anteriormente e as atualmente implantadas, fica claro que os cibercriminosos mudaram sua atenção para alvos específicos e para as grandes quantias de dinheiro que podem exigir de suas vítimas, que geralmente são de indústrias ou organizações envolvidas em operações e infraestruturas públicas cruciais.

Embora ainda seja possível para os agentes de ameaças enviarem e-mails de spam de forma aleatória para um diretório de endereços de e-mail a fim de atrair pelo menos uma vítima, as implantações recentes são atualmente mais direcionadas e pesquisadas para gerar o maior lucro. Aqui estão três tipos diferentes de ransomware que foram observados ao longo dos anos e uma descrição geral das rotinas que eles empregaram para entrar.

Ransomware legado ou baseado em worm

O ransomware baseado em worm se espalha através de sistemas da mesma forma que os worms replicam cópias de si mesmos, enquanto o ransomware legado explora o suporte descontinuado para sistemas operacionais. Esses dois exploram vulnerabilidades para uso como pontos de entrada e afetam outros sistemas na rede, mesmo sem interação humana. Alguns desses vetores de ameaças podem ser evitados aplicando patches lançados pelos fabricantes ou baixando os patches virtuais lançados por fornecedores de segurança, se o sistema operacional não for mais compatível.

No entanto, as rotinas de ransomware que exploram vulnerabilidades de zero-day podem infligir mais danos aos sistemas. Um exemplo disso é o WannaCry quando foi implantado em 2017, meses depois que o grupo cibercriminoso Shadow Brokers publicou a existência de várias ferramentas de hacking, entre elas o EternalBlue. O ransomware se espalhou rapidamente em empresas em todo o mundo, mantendo os sistemas como reféns e as operações suspensas até que os pesquisadores descobriram o interruptor de eliminação incluído na codificação da rotina.

Ransomware oportunista

Esses tipos de ransomware infectam e se espalham por meio de spam. Os cibercriminosos não conhecem as vítimas e simplesmente enviam os e-mails infectados para uma lista de endereços que eles podem ter coletado, roubado ou comprado. Os cibercriminosos empregam técnicas de engenharia social para enganar as vítimas com o intuito de que elas abram o e-mail ou o anexo malicioso, infectando, dessa forma, seus sistemas com ransomware.

Na maioria das rotinas de tipo oportunista, o malware criptografa quase todos os tipos de arquivos que um sistema pode ter, como arquivos de mídia, documentos, executáveis e aplicações. Essas rotinas provavelmente também incluirão um arquivo ou executável informando a quantidade de resgate e instruções de suporte sobre como as vítimas podem comprar criptomoedas para restaurar seus arquivos. Ainda assim, não há garantia de que a chave de descriptografia será enviada a eles ou de que seus arquivos serão restaurados após o pagamento do resgate.

| 2016 | 2017 | 2018 | 2019 | 2020 1H | |||||

|---|---|---|---|---|---|---|---|---|---|

| LOCKY | 82,805 | WCRY | 321,814 | WCRY | 616,399 | WCRY | 416,215 | WCRY | 109,838 |

| KOVTER | 50,390 | CERBER | 40,493 | GANDCRAB | 14,623 | LOCKY | 7,917 | LOCKEY | 6,967 |

| NEMUCOD | 46,276 | LOCKY | 29,436 | LOCKY | 10,346 | CERBER | 5,556 | CERBER | 2,360 |

| CERBER | 40,788 | CRYSIS | 10,573 | CERBER | 8,786 | GANDCRAB | 4,050 | CRYSIS | 1,100 |

| CRYPTESLA | 26,172 | SPORA | 8,044 | CRYSIS | 2,897 | RYUK | 3,544 | SODINOKIBI | 727 |

Tabela 1. As cinco principais famílias de ransomware de 2016 ao primeiro semestre de 2020. Dados obtidos da Smart Protection Network (SPN).

Desde sua primeira aparição em 2016, os cryptoransomwares Locky e Cerber têm aparecido consistentemente entre as cinco principais famílias de ransomware detectadas e relatadas. Locky foi descoberto infiltrando sistemas por meio de uma macro maliciosa em um documento do Word, que foi entregue por e-mail usando técnicas de engenharia social. Ele continua a ser uma das famílias de ransomware mais versáteis, já que as iterações e rotinas mais recentes têm sido empregadas em campanhas massivas destinadas aos usuários. Um mês após o Locky, o Cerber foi relatado como a primeira variante do criptoransomware com capacidade de voz que induzia verbalmente as vítimas a pagar para recuperar seus arquivos. Em apenas alguns meses, novas variações do Cerber foram descobertas visando plataformas de nuvem, usando kits de exploração e malvertisements, direcionando carteiras de bitcoin e adicionando recursos como negação de serviço distribuída (DDoS) e evasão de machine learning. Dado o seu histórico nos últimos anos (e apesar das mudanças em seus alvos), a rápida evolução de ambas as famílias de ransomware mostra que as técnicas tortuosas de e-mail continuam a ter sucesso em atrair vítimas involuntárias. Além disso, ambas as famílias de ransomware executam um modelo de negócios ransomware-as-a-service (RaaS) no submundo e parecem arrecadar lucros para os cibercriminosos.

Felizmente, o ransomware oportunista agora é menos preocupante para as empresas. Muitas vezes, os sistemas de segurança disponíveis no mercado atualmente, assim como os patches lançados, possuem mecanismos que permitem a detecção por meio de tecnologias de comportamento e monitoramento de arquivos.

Ransomware direcionado ou baseado em violação

O ransomware direcionado ou baseado em violação envolve as técnicas em rotinas que foram observadas nos últimos anos. Esses tipos de ransomware usam uma violação para entrar no sistema, como RDPs roubados, vulnerabilidades não corrigidas e aplicações fracas. Em sites clandestinos, os cibercriminosos podem adquirir credenciais, como nomes de usuário e senhas RDP. Eles também podem usar técnicas de engenharia social para obter as credenciais de que precisam ou infectar os computadores-alvo com malware de roubo de dados, como o InfoStealer, para encontrar os vetores de ameaças dos quais podem abusar.

Os cibercriminosos também usam as referidas credenciais para invadir os sistemas de uma empresa. Às vezes, isso é combinado com escalonamento de privilégios, ferramentas ou métodos que desativam a segurança instalada. Para melhores sistemas tecnológicos que podem estar em vigor, como detecção comportamental/de arquivos instalada por empresas, Living Off the Land Binaries and Scripts (LOLBAS) é uma forma de evitar a detecção em execução de ransomware.

Semelhante aos tipos oportunistas de ransomware, os cibercriminosos incluem instruções na quantidade exigida para a recuperação de arquivos. Eles também podem sugerir etapas para a empresa sobre como podem comprar bitcoins para pagar o resgate. Considerando que esses agentes mal-intencionados conhecem seus alvos, o resgate exigido costuma ser maior do que o solicitado pelos outros agentes mal-intencionados que usam outros tipos de ransomware, uma vez que os primeiros estão confiantes de que essas instituições precisam de remediação imediata para recuperar seus arquivos e executar seus sistemas novamente. Os cibercriminosos também podem definir limites de tempo em que pode ser considerado impossível para as equipes de segurança corrigir a infecção por conta própria antes que o tempo acabe. Como resultado, uma instituição seria forçada a pagar. Em demandas recentes, alguns cibercriminosos também ameaçaram suas vítimas de que os arquivos criptografados serão publicados ou que as informações roubadas serão vendidas em sites clandestinos se o resgate não for pago a tempo.

Em comparação com tipos oportunistas de ransomware, nem todos os arquivos em ataques de ransomware baseados em violação são criptografados. Ao invés disso, os cibercriminosos escolhem tipos específicos de arquivos ou aplicações que são essenciais para as operações diárias das instituições, como arquivos de sistema e executáveis. Também vale a pena repetir que, apesar do pagamento, ainda não há garantia de que os arquivos possam ser recuperados. Também existe o perigo de que os cibercriminosos possam ter instalado outros tipos de malware que podem permanecer não detectados no sistema e de ser usados pelos referidos agentes maliciosos para ataques subsequentes.

Além disso, os alvos nesses tipos de ransomware nem sempre são grandes empresas ou governos estaduais e federais. Algumas indústrias e alvos são instituições de tamanho modesto, como hospitais, que são vistos como alvos lucrativos porque, embora seus sistemas e procedimentos de segurança possam ser menos sofisticados, seus recursos ainda podem ser suficientes para pagar o resgate.

Em 2016, Crysis e Dharma começaram como tipos oportunistas de ransomware. No entanto, as técnicas de ambas as rotinas mudaram rapidamente para explorar vítimas potenciais de maior remuneração por meio do uso de outro software e RDPs roubados. Embora não seja o primeiro a usar essas técnicas, Dharma mostrou como o ransomware pode ser versátil, pois ajustou suas rotinas e usou outro software legítimo para redirecionar o monitoramento e a atenção. Enquanto isso, o Crysis tinha como alvo as empresas e recuperou o acesso mesmo depois que o malware foi removido, uma façanha que conseguiu infectar outros dispositivos conectados, como impressoras e roteadores, para ataques subsequentes. Oferecido como um RaaS no submundo, esses tipos de ransomware podem estar facilmente disponíveis até mesmo para novos hackers, que podem então atacar empresas vulneráveis e enganar os usuários para que baixem o ransomware manualmente.

Características de novas técnicas e alvos

Essas técnicas de intrusão de ransomware para atingir as vítimas não são novas. No entanto, sua combinação com os danos da criptografia de arquivos e sistemas resulta em operações interrompidas e o risco de informações confidenciais do público, uma vez que os dados são potencialmente roubados. Essas empresas e instituições de infraestrutura crítica são consideradas alvos de alto valor, o que implica que, ao invés da rotina spray-and-pray que prioriza a quantidade e exige mais esforço, esses agentes mal-intencionados estão agora perseguindo alvos ideais para lucros maiores com menos esforço necessário. Além disso, com mais dados roubados disponíveis para troca no submundo, como credenciais RDP, hábitos online arriscados (como reciclar nomes de usuário e senhas) podem ser prejudiciais não apenas para usuários individuais, mas também para toda a empresa.

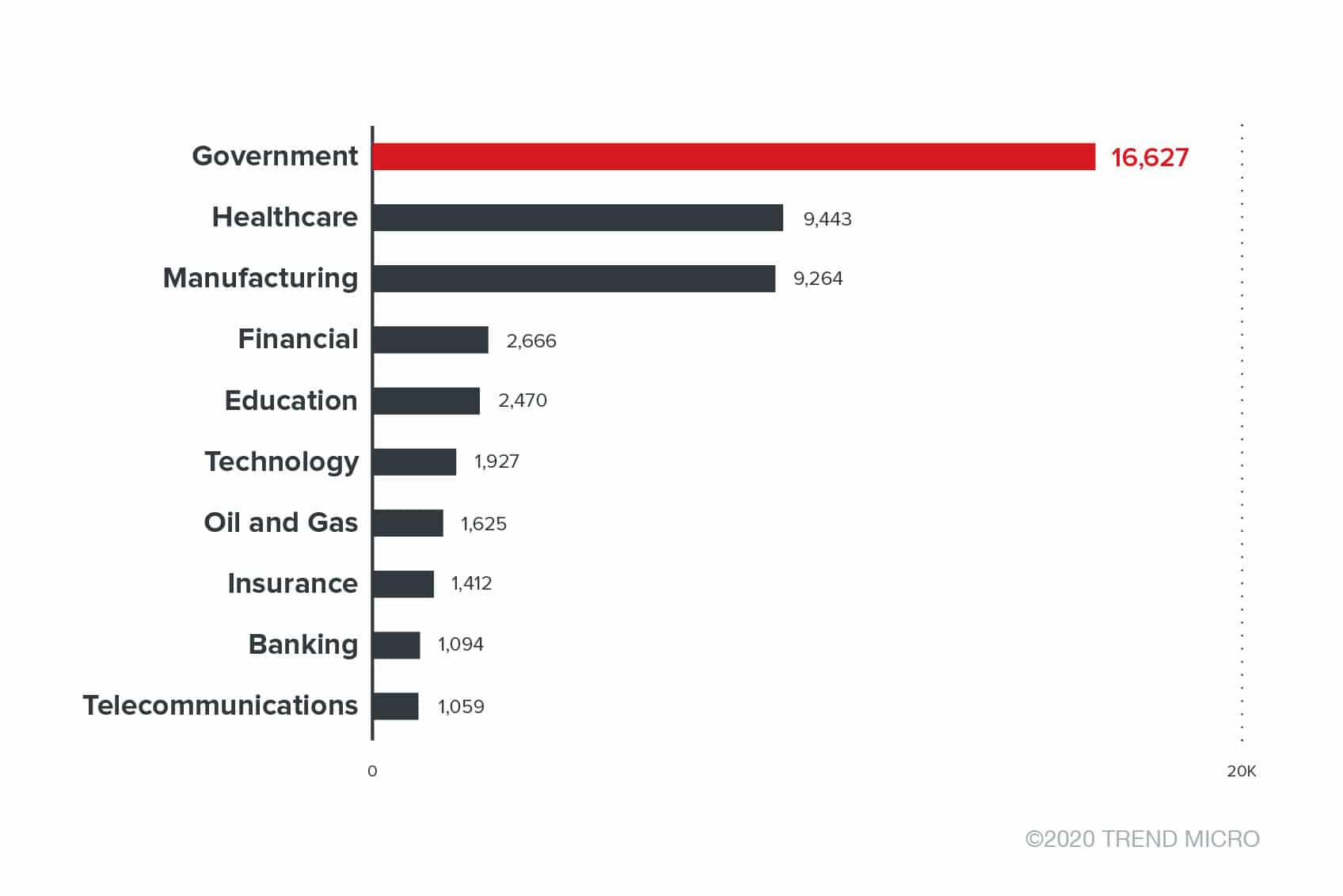

Figura 2. Os principais setores-alvo com base em detecções de ransomware para 2020.1. Dados da Trend Micro Smart Protection Network (SPN)

Como uma observação da tendência revela, as próprias rotinas de ransomware agora são capazes de escapar da detecção com técnicas de ofuscação mais sofisticadas. Ao limitar o número e os tipos de arquivos destinados à criptografia, essas rotinas podem contornar alguns sistemas de segurança, especialmente aqueles sem monitoramento de arquivo e comportamento. Tal como acontece com as rotinas empregadas pelo ransomware Ryuk, infectar a rede permite que os cibercriminosos se movam lateralmente e procurem sistemas que gerem o maior potencial: sistemas críticos, de segurança, empresariais e de missão, como aqueles usados em hospitais, governo, transporte e setores financeiros.

Próximas tendências de ransomware

Com as inúmeras evoluções pelas quais o ransomware passou, é de se esperar que as rotinas empregadas pelos cibercriminosos só aumentem em complexidade no que diz respeito à instalação e ofuscação. Dito isso, mais empresas e órgãos públicos se tornarão alvos conforme os administradores de sistema e equipes de segurança conciliam suas diferentes responsabilidades, como gerenciamento de dispositivos e servidores remotamente, implementação de atualizações institucionais e contabilização de um número crescente de dispositivos de trabalho com uso pessoal mesclado e vice-versa.

Da mesma forma, mais governos e empresas de grande escala continuarão a ter como alvo seus ativos e sistemas externos. De sites, aplciativos, e-mails, arquivos e sistemas de controle centralizado a negócios proprietários e informações de segurança confidenciais, clientes e funcionários podem estar em risco.

Considerando o crescente negócio de automação, a Internet das Coisas Industriais (IIoT) e os sistemas de controle industrial (ICS) também podem ser alvos lucrativos para esses cibercriminosos. As linhas de produção e cadeias de abastecimento servem como alvos e vetores de ameaça para várias indústrias, e interrupções nesses setores automatizados podem ser desastrosas não apenas para a empresa, mas também para a economia e a reputação de um país.

Tendo em mente que esses cibercriminosos podem estar atrás de pagamentos mais altos, no entanto, há também a possibilidade de que os dispositivos de Internet das Coisas (IoT) usados por consumidores para uso pessoal sejam um alvo menor para ransomwares baseados em violação. Exceto para indivíduos selecionados, os dispositivos pessoais podem exigir mais esforço na implantação, mas geram pagamentos mais baixos e não envolvem informações públicas ou empresariais de alto valor. No entanto, os dispositivos IoT do consumidor ainda podem ser afetados por tipos de ransomware oportunistas e de worms/legados, considerando que nem todos os dispositivos pessoais possuem software de segurança instalado.

Conclusão

Mesmo com técnicas e tendências que parecem estar atrás de grandes empresas e infraestrutura pública, tanto as pequenas e médias empresas (PMEs) quanto os consumidores provavelmente continuarão sendo alvos de ransomware. Na verdade, é improvável que eles sejam considerados menos no futuro próximo. Como mostra os dados de telemetria da primeira metade do ano, consumidores, PMEs e residências continuam a ser importantes nas implantações de ransomware.

Aqui estão algumas práticas recomendadas para indivíduos, empresas e instituições se protegerem dessas ameaças de ransomware direcionadas:

- Tenha um bom cuidado com as senhas. Não recicle nomes de usuário e senhas para todas as contas e dispositivos online. Altere as credenciais padrão para todos os dispositivos.

- Pratique a segmentação de rede, implemente o princípio do menor privilégio e limite o acesso a dados importantes e ferramentas de administração de sistemas.

- Verifique as configurações do servidor RDP monitorando e atualizando-as regularmente. Considere o emprego de um sistema de proteção de força bruta de servidor RDP. Além disso, certifique-se de que o número de usuários e contas com acesso RDP esteja sempre atualizado. Garanta que os usuários com acesso RDP usem senhas complicadas e fortes que são alteradas regularmente.

- Monitore servidores externos e garanta que os cronogramas de patches sejam mantidos. Para casos com dificuldades de implementação, considere soluções de virtual patching.

- Mantenha cópias de backup de informações importantes. Pratique o método 3-2-1: mantenha três cópias de backup em pelo menos dois formatos diferentes, com uma mantida separadamente e fora do local.

- Evite abrir e-mails e links incorporados não verificados e suspeitos. Se o remetente for desconhecido e a mensagem e seus anexos não forem verificados, exclua a mensagem e/ou relate o e-mail à sua equipe de segurança imediatamente.

- Corrigir e atualizar sistemas, redes, software, dispositivos, servidores e aplicações de forma consistente, uma vez que os fabricantes lançam patches ou atualizações para evitar que vulnerabilidades sejam exploradas pelos agentes de ameaças.

- Evite pagar demandas de ransomware. Pagar os cibercriminosos apenas os incentiva a continuar com suas atividades. Também não há garantia de que quaisquer dados criptografados serão recuperados ou não roubados, ou que nenhum outro ataque subsequente ocorrerá.

Soluções Trend Micro

Uma abordagem em várias camadas pode impedir que o ransomware alcance redes e sistemas. As empresas devem proteger toda a sua infraestrutura de TI contra malware e mitigar riscos ou violações, especialmente com relação a e-mail e gateways da web, endpoints, redes, servidores e nuvem. Enquanto isso, as PMEs podem optar por proteger seus endpoints de interrupções nos negócios usando Trend Micro™ Worry-Free™ Services Advanced. Para usuários domésticos, o Trend Micro Internet Security oferece proteção poderosa para até 3 dispositivos, enquanto o Trend Micro Ransomware File Decryptor Tool pode descriptografar arquivos bloqueados por certas variantes de ransomware sem que os alvos tenham que pagar um resgate ou usar uma chave de descriptografia.

Como as ameaças de ransomware continuam a evoluir e visar sistemas e dados críticos, tecnologias e procedimentos de mitigação terão um papel decisivo em mantê-los afastados. Para operações diárias cruciais, as soluções de segurança devem fornecer e permitir o controle da integridade operacional ao mesmo tempo em que reduzem com eficiência a chance de tempo de inatividade e o custo de manutenção da resiliência.