Chega a um ponto em que as pessoas ficam insensíveis com uma notícia de violação de dados. Uma vez ou outra, as empresas anunciam que seus sistemas foram violados, seguido pela extensão dos prejuízos e o que estão fazendo a respeito disso. Dados comprometidos é um assunto que precisa da total atenção do público. As violações de dados podem resultar em milhões de registros privados e dados sensíveis roubados, afetando não apenas a empresa violada, mas também todos cujas informações pessoais podem ter sido roubadas.

O que é uma violação de dados?

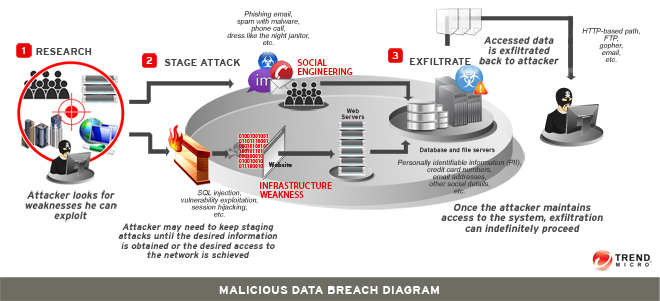

Uma violação de dados ocorre quando um cibercriminoso se infiltra com sucesso em uma fonte de dados e extrai informações sensíveis. Isso pode ser feito fisicamente, acessando um computador ou uma rede para roubar arquivos locais ou passando pela segurança da rede remotamente. Este último é o método frequentemente usado para visar as empresas. Os passos seguintes são os normalmente envolvidos em uma operação típica de violação:

- Pesquisa – os cibercriminosos procuram por pontos fracos na segurança da empresa, podendo ser pessoas, sistemas ou rede.

- Ataque – os cibercriminosos fazem um contato inicial ou com um ataque de rede ou com um ataque social

- Rede/Ataque social – um ataque de rede é quando um cibercriminoso usa pontos fracos em uma infraestrutura, sistema e aplicação para penetrar pela rede da empresa. Ataques sociais envolvem enganar ou atrair os funcionários para que eles deem acesso à rede da empresa. Um funcionário pode ser levado a fornecer suas credenciais de login ou a abrir um anexo malicioso.

- Extração – depois que o cibercriminoso entra em um computador, ele pode atacar a rede e chegar até os dados confidenciais da empresa. Depois que o hacker extrai os dados, o ataque é considerado como bem-sucedido.

Quais são os tipos de dados usualmente roubados?

O motivo dos cibercriminosos impacta diretamente no tipo de empresa que eles atacam. Diferentes fontes produzem diferentes informações. O seguinte são alvos comuns e casos famosos de ataque.

Escritório de Gestão de Pessoal (Abril, 2015)

Agência Federal

Hackers obtiveram acesso aos registros de 19 milhões de funcionários federais, inclusive número de seguro social, atribuições de trabalho e outros detalhes de formação.

Ashley Madison (Julho, 2015)

Site Social

Hacktivistas roubaram informações do site Ashley Madison e despejaram 10GB de dados na Deep Web. Essas informações incluíam detalhes da conta e informações de identificação pessoal de cerca de 32 milhões de usuários e também suas transações de cartão de crédito.

TARGET (Janeiro, 2014)

Varejo

Hackers penetraram na rede da Target e conseguiram infectar todas as máquinas de Ponto de Vendas. Eles conseguiram expor quase 40 milhões de cartões de crédito e de pagamento para fraude. As informações roubadas incluíam números PIN, nomes e também outras informações bancárias.

JP Morgan Chase & Co. (Outubro, 2014)

Provedor de Crédito

A empresa divulgou que os dados de cerca de 76 milhões de domicílios e 7 milhões de empresas foram comprometidos. As informações incluíam nomes, endereços, números de telefone, endereços de email e outras.

Anthem Inc.(Maio, 2015)

Assistência Médica

Um ataque que começou em abril de 2014 resultou no roubo de dados de mais 80 milhões de clientes atuais e antigos. Os dados incluíam nome, datas de nascimento, identidades sociais, endereços de email e também informações de emprego.

Baseado nos dados roubados, esses são alguns tipos de informações que têm valor para os cibercriminosos. Os hackers buscam esses dados porque eles podem ser usados para ganhar dinheiro, duplicando cartões de crédito e usando as informações pessoais para fraude, roubo de identidade e até chantagem. As informações também podem ser vendidas em massa nos mercados da deep web.

[Leia: Para onde vão todas as informações roubadas?]

- Nome de associado

- Data de nascimento

- Número da Segurança Social

- Números de identificação de associado

- Endereço de email

- Endereço para correspondência/ou físico

- Números de telefone

- Números de conta bancária

- Informações clínicas

- Informação de reclamações

Os usuários pessoais quase nunca são o alvo dos cibercriminosos que querem roubar informações em massa, a menos que um indivíduo esteja conectado a um setor (veja Spear Phishing). Porém, os usuários podem ser afetados quando seus registros fizerem parte das informações roubadas de grandes empresas. Nesses casos, é melhor observar as seguintes práticas.

- Notifique seu banco. Verifique as informações de sua conta e mude os códigos PIN.

- Verifique duas vezes os endereços de emails na caixa de entrada. Os cibercriminosos podem se passar por representantes do banco e pedir suas credenciais.

- Não clique em links parecendo suspeitos, nem baixe arquivos de fontes desconhecidas.

- Se as credenciais ou dados financeiros foram adulterados, entre em contato com a empresa violada e pergunte se eles podem inscrevê-lo em um programa de ajuda a vítimas de fraude.

[Mais: Notícias sobre violações de dados, incidentes e recursos]