Na rotina de comportamento de um malware, é comum o aproveitamento de sites legítimos para comando e controle (C&C) de sistemas infectados, para assim, evitar a desconfiança de novos alvos.

Apesar da maioria dos ransomware enviarem as informações coletadas diretamente para os servidores específicos de C&C, existem algumas variantes que trabalham de forma diferente. O CuteRansomware, por exemplo, usa o Google Docs para passar informações do sistema comprometido para os atacantes.

A Trend Micro, verificou, no entanto, uma novidade dentro desta modalidade: o ransomware CryLocker (identificado como RANSOM_MILICRY.A) passou a distribuir ameaças no Imgur, site gratuito para hospedagem de imagens.

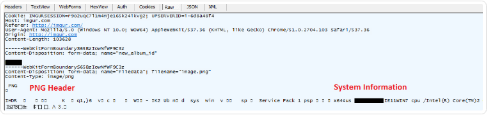

Esta é a primeira vez que a equipe de Pesquisa em Ameaças Futuras (FTR) da Trend Micro mapeia arquivos PNG (Portable Network Graphics) como transporte para informações coletadas em um sistema infectado.

O arquivo PNG também é usado pelo cibercriminoso para monitorar suas vítimas e, após reunir dados do usuário, este ransomware envia os arquivos para um álbum Imgur.

Os autores do ataque usam essa técnica principalmente para não serem detectados e para continuarem escondidos no sistema.

Tela de dados de vítima arquivados em .PNG

Método e análise da entrada

A Trend Micro analisou de perto os arquivos PNG importados para o site Imgur e, segundo os registros, as primeiras informações foram criptografadas no dia 25 de agosto.

Nº de informações baixadas por vítimas do CryLocker (Aug-Sept,2016)

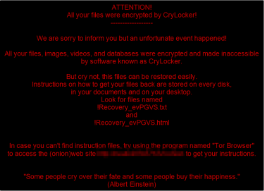

No dia 5 de setembro deste ano, a Trend Micro flagrou a ação dos exploit kits Rig e Sundown. Os atacantes mudam o papel de parede do computador, colocando a imagem de um bilhete de resgate chamado “CryLocker”. Após esta publicação, o número total de informações roubadas de vítimas aumentou para 8 mil.

Nota de resgate do CryLocker

Com base na pesquisa da Trend Micro, o CryLocker muda a extensão do arquivo criptografado para *.CRY. Curiosamente, antes de deletar os arquivos originais, este ransomware cria cópias dos arquivos selecionados para que sejam criptografados. É possível recuperar os arquivos com ferramentas de recuperação de disco, mas o tamanho do arquivo não deve passar de 20MB.

O CryLocker também coleta as informações do ponto de acesso de WiFi do usuário (Mac, SSID, SS, etc.). Além disso, ele tenta obter a geolocalização ou a localização de navegação do usuário com o Google Maps Geolocation API.

O CryLocker também obtém o layout do teclado, por meio do uso do windows API, GetKeyboardLayoutList.

Melhores práticas

Os cibercriminosos geralmente aproveitam brechas de sites e serviços em nuvem legítimos para esconder sua identidade e suas operações. Neste caso, a Trend Micro recomenda que serviços de hospedagem de imagem adicionem um passo no processo de upload para verificar se o arquivo de imagem é o que realmente parece ser. Isto significa que, se os arquivos PNG forem malformados, o sistema poderá identificá-los e rejeitá-los automaticamente.

A Trend Micro protege as empresas e usuários dessa ameaça detectando o arquivo malicioso e bloqueando URLs maliciosas relacionadas. As soluções oferecidas podem bloquear o CryLocker na camada de exposição e bloquear qualquer dano. A Trend Micro também oferece outras camadas de proteção para endpoints, redes e servidores.

A Trend Micro já notificou o site Imgur com relação à esta prática inescrupulosa de seus serviços.