Uma parte sofisticada de ransomware que surgiu pela primeira vez por volta de setembro de 2020, o Egregor desde então se envolveu em uma série de ataques ostensivos em um curto período de tempo, incluindo ataques lançados contra grandes varejista e outras organizações.

No final de 2020, os operadores por trás do ransomware Maze, uma das famílias de ransomware mais notórias da atualidade, anunciaram que encerrariam as operações. No entanto, em apenas um curto período após a aposentadoria de Maze, o ransomware conhecido como Egregor interveio para preencher o vazio deixado, supostamente se tornando o ransomware de escolha dos afiliados anteriores do Maze. Assim como ele, o Egregor faz uso de uma técnica de “dupla extorsão”, em que os operadores de ransomware ameaçam a vítima não apenas com a perda de seus dados, mas com um aviso de que estes se tornarão públicos se o resgate não for pago.

O que é o Egregor?

É uma parte sofisticada de ransomware que surgiu pela primeira vez por volta de setembro de 2020. O Egregor desde então se envolveu em uma série de ataques ostensivos em um curto período de tempo, incluindo golpes que foram lançados contra grandes varejistas e outras organizações.

Este ransomware é frequentemente distribuído como um payload junto com trojans de acesso remoto (RATs), como o QAKBOT. Por sua vez, foi observado anteriormente que o QAKBOT está conectado com as famílias de ransomware MegaCortex e ProLock, o que indica uma possível parceria entre QAKBOT e Egregor ou um novo payload dos agentes de ameaça QAKBOT.

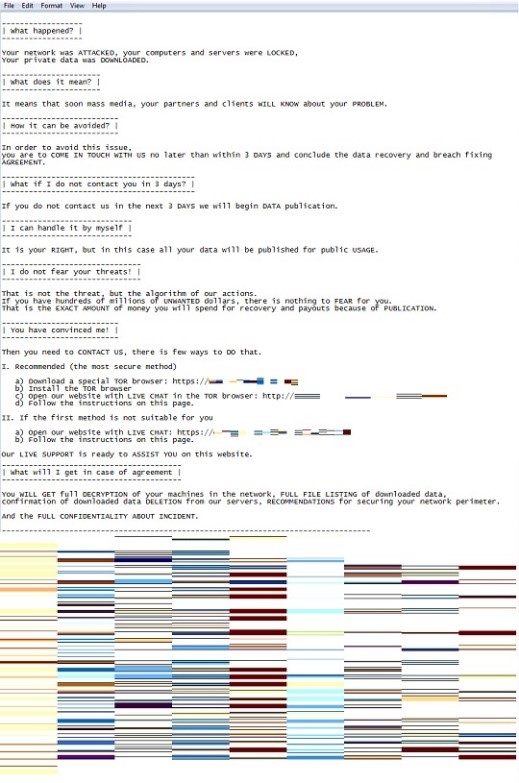

Semelhante à técnica de extorsão dupla usada pela nova geração de famílias de ransomware, como o Ryuk, o Egregor pressiona a vítima a pagar, ameaçando divulgar informações roubadas. Além de criptografar os dados, os operadores por trás do Egregor também ameaçam informar à mídia de massa — e, portanto, ao público — que a empresa foi comprometida.

Superficialmente, o Egregor parece uma cópia do ransomware Sekhmet, uma vez que compartilha a maioria de seus códigos e rotinas, dos quais mais notáveis são suas técnicas de ofuscação, funções, bem como chamadas de API e strings. Além disso, como o Sekhmet, ele também acrescenta uma extensão aleatória por arquivo. No entanto, é possível que o Egregor e o Sekhmet sejam operados por grupos totalmente diferentes, dadas as diferenças entre os locais de vazamento de dados usados pelos dois.

Embora não haja informações concretas sobre como exatamente o Egregor obtém acesso inicial, é provável que ele use técnicas semelhantes a outros ransomwares direcionados, como hacks RDP, sites comprometidos ou contas roubadas.

Uma das características definidoras do Egregor é o uso de técnicas avançadas de ofuscação, que requerem um argumento específico para descriptografar o payload, dificultando a execução de análises estáticas ou dinâmicas na variante de ransomware sem esse argumento.

De acordo com a mensagem de resgate do Egregor, as vítimas que conseguirem pagar por ele não terão apenas seus dados descriptografados. Na verdade, os atacantes também oferecem recomendações para proteger a rede da empresa.

Figura 1. Mensagem de resgate do Egregor

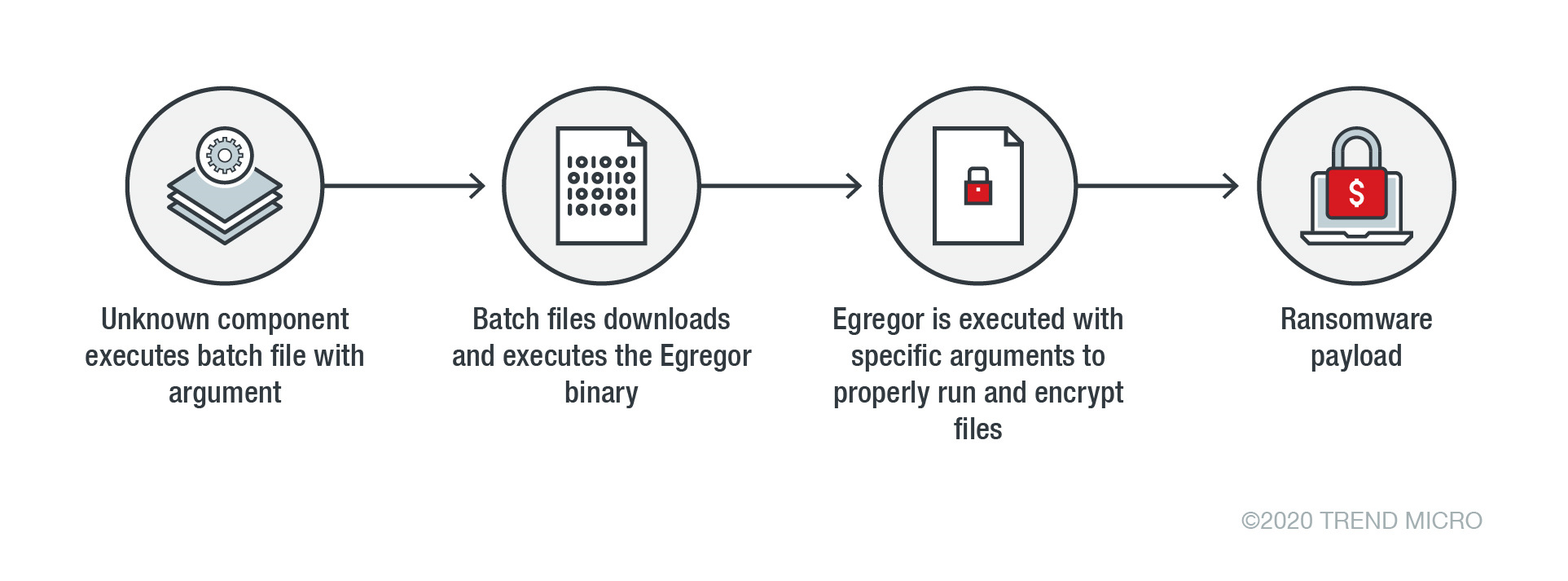

Uma versão simplificada de sua cadeia de ataque pode ser encontrada na figura a seguir:

Figura 2. Cadeia de ataque Egregor

Com base em nossos dados da Trend Micro™ Smart Protection Network™ (SPN), o Egregor está ativo principalmente nos Estados Unidos, tendo o Japão e o Reino Unido também observado uma série de infecções.

Quais são os incidentes recentes envolvendo o Egregor?

Uma série de ataques do Egregor ocorreram contra alvos de renome, incluindo uma livraria líder de mercado em outubro e um grande varejista em dezembro. No primeiro caso, os operadores de ransomware por trás do Egregor alegaram ter reunido dados financeiros e de auditoria não criptografados, embora a natureza exata dos dados roubados não seja clara.

O Egregor também foi visto imprimindo mensagens de resgate. Com base em nossa análise, a impressão de notas de resgate não foi intencional para os operadores. Em vez disso, ocorreu como parte da rotina de criptografia do ransomware, que enumera qualquer tipo de recursos de rede, incluindo recursos de impressora. Em seguida, ele se conecta ao recurso de rede para criptografar arquivos e soltar a nota de resgate. Também é possível que as impressoras e máquinas de ponto de venda (point-of-sale ou POS) estivessem conectadas às máquinas infectadas, o que resultou na impressão física das notas de resgate.

Outras vítimas recentes do Egregor incluem grandes organizações nos setores de jogos e recursos humanos.

Como o impacto do Egregor e de outros ransomwares pode ser minimizado?

Embora ainda não haja evidências concretas de como o Egregor obtém acesso inicial ao sistema, outras variantes de ransomware, como o Maze, são conhecidas por explorar vulnerabilidades como parte de sua rotina. Portanto, é importante para as organizações corrigir e atualizar o software de seus sistemas a fim de lidar com quaisquer vulnerabilidades exploráveis. Além disso, as empresas são incentivadas a manter suas máquinas e sistemas atualizados para evitar que isso aconteça.

As organizações também devem realizar auditorias regulares de segurança de seus sistemas para garantir que estejam o mais seguros possível. Os dados da empresa também devem ter backups periódicos, sempre que possível, de preferência seguindo a regra 3-2-1, que envolve manter três cópias em dois formatos diferentes com pelo menos uma cópia fora do local.

Enquanto isso, os funcionários devem receber treinamento adequado sobre as melhores práticas de segurança cibernética, especialmente no que diz respeito às técnicas de acesso inicial comuns usadas por ransomware, como ataques baseados em e-mail e sites comprometidos.

Para uma linha de defesa mais robusta e proativa contra ransomware, recomendamos as seguintes soluções da Trend Micro:

- O Trend Micro XDR for Users aplica IA e análises para detecção antecipada de ameaças em endpoints e outras camadas do sistema.

- O Trend Micro Apex One™ fornece insights acionáveis, recursos investigativos expandidos e visibilidade centralizada em toda a rede.

- O Trend Micro™ Deep Discovery™ Email Inspector detecta, bloqueia e analisa anexos de e-mail maliciosos por meio de sandboxing personalizado e outras técnicas de detecção.