Empresas dos mais diversos setores vem sendo vítima de ataques usando ransomware, exemplos disso são o Hollywood Presbyterian Medical Center, University of Calgary e outras, que revelaram terem sido forçadas a pagar para recuperar seus dados críticos devido a um ataque cibernético. Somente essas duas empresas juntas, pagaram um valor de aproximadamente US$ 37 mil dólares equivalente a R$125.800,00 reais.

O número de cibercriminosos que estão ganhando dinheiro com esse tipo de ataque vem crescendo absurdamente no mundo inteiro. Segundo o FBI*, só no ano passado, eles receberam 2.453 denúncias sobre ataques com Ransomware, gerando um custo para as vítimas em reais, de R$ 84 milhões.

Para quem não está familiarizado com o significado de Ransomware, abaixo um breve resumo:

Ransomware é um tipo de malware (software malicioso) que vasculha os nossos computadores e redes procurando por arquivos como documentos, imagens, vídeos e backup. Após mapeá-los, eles são criptografados, gerando assim um bloqueio no acesso aos arquivos. O alvo só consegue acessá-lo após o pagamento do resgate solicitado pelo cibercriminoso.

O método mais utilizado para infectar os usuários é o phishing, que nada mais é do que e-mails que tentam se passar por confiáveis. No entanto, tais e-mails contém um link de URL malicioso ou arquivo pequeno com um script para infectar seu notebook ou desktop e até mesmo seu smartphone. Esse tipo de golpe se inicia com mensagens eletrônicas suspeitas sobre extratos de depósitos, sorteios de prêmios e e-mails marketing fingindo ser alguma empresa conhecida.

Um dos pontos cruciais para a conscientização do usuário final, a fim de evitar a disseminação do cibercrime é negar o pagamento do resgate solicitado pelos cibercriminosos.

Uma vez realizado o pagamento pela vítima por um ataque cibernético de Ransomware, o alvo se tornará ainda mais visado. Isso porque os criminosos terão conhecimento que sua empresa tem dinheiro para pagá-los, o que viabiliza mais ataques desse tipo.

Outro motivo a ser repensado quando o alvo se vê a frente de um golpe: qual a garantia na palavra do criminoso depois do pagamento realizado?

Como agravante, existem alguns tipos de Ransomware que realizam a criptografia sobre seus dados e autodestroem a chave para abri-los. Em outros casos, o criminoso diz que possui a chave e no momento que você executa o pagamento, o cracker envia uma chave falsa, que não irá abrir suas informações.

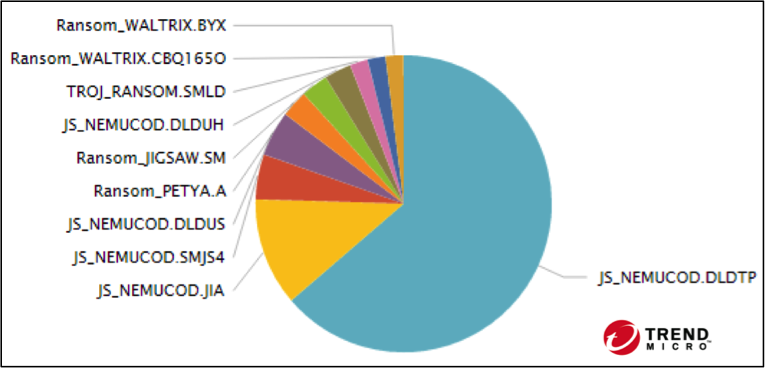

Abaixo imagem das principais famílias de Ransomware, monitoradas pelo Regional TrendLabs da Trend Micro Brasil nos últimos meses deste ano. Percebam que a maioria utiliza de táticas como JavaScript para dificultar a detecção dos sistemas de segurança:

Fonte: Regional Trend Labs – Trend Micro Brasil

Porque os JavaScripts são tão usados para ataques com Ransomware?

Abaixo alguns pontos que ajudam a responder de maneira simples:

- O JavaScript é extremamente pequeno e simples de ser enviado para milhares de usuários;

- Possibilidade de inserção do JavaScript em outros tipos de arquivos, como Excel, PDF, Word entre outros, facilitando ainda mais sua disseminação;

- Facilidade em incluir o JavaScript em websites para uma maior disseminação.

Na maioria dos casos, ele funciona como um downloader para outros tipos de malware que não são conhecidos pelo sistema de segurança instalado no laptop/desktop. Facilitando a propagação do malware no mundo inteiro.

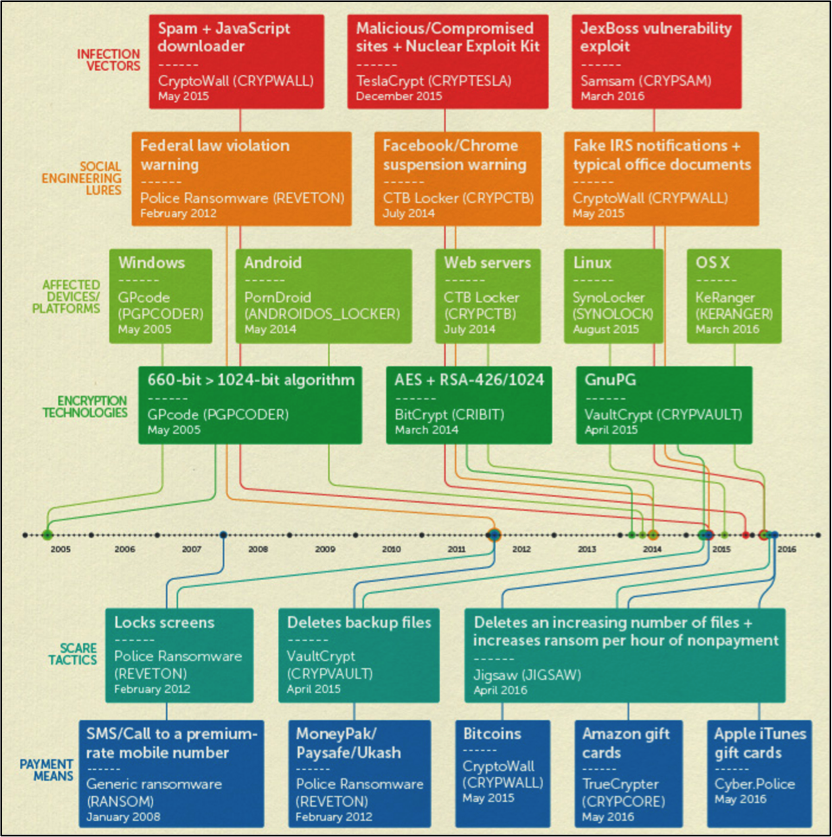

A imagem abaixo demonstra muito bem como vem ocorrendo a evolução em termos tecnológicos de Ransomware no mundo. Percebam que o vetor de infecção usando o JavaScript começou a ser utilizando em Maio de 2015 e vem sendo melhorado e usado até os dias de hoje.

Fonte: http://www.trendmicro.com/vinfo/us/security/definition/ransomware

Com o ágil cenário de ameaças mudando constantemente, as empresas devem rever todo seu modelo de proteção em camadas e validar se os mesmos possuem features que consiga mitigar qualquer novo malware ou Ransomware encontrado no ambiente. Esses sistemas em sua maioria, trabalham com sandboxes customizadas para poder detectar arquivos maliciosos que possam atacar a sua empresa por meio de diferentes vetores como Web, Email, USB, Network e outros.

Tais informações e fatores demonstram a importância em conscientizar o usuário e criar soluções de proteção avançadas para e-mails: 74% das novas ameaças hoje em dia se iniciam com spear phishing.

O pagamento do resgate exigido nos sequestros de dados é uma forma de financiar o cibercrime, e faz com que ele cresça ainda mais no mundo inteiro. Com o dinheiro adquirido, os crackers irão investir consideravelmente na melhora dos códigos de Ransomware e de outros malwares dificultando a detecção dos mesmos pelas empresas de segurança da informação.

Uma das iniciativas para o combate no número de ciberataques, foi a criação da ferramenta “Trend Micro File Decryptor” que oferece a descriptografia de arquivos contaminados por Ransomware de forma gratuita, bastando fazer o download. Abaixo as seguintes famílias de Ransomware que podem ser combatidas pelo Trend Micro File Decryptor:

| Ransomware | Nome de Arquivo e Extensões |

| CryptXXX V1, V2, V3* | *.crypt, crypz, ou 5 caracteres hexadecimal |

| TeslaCrypt V1** | *.ECC |

| TeslaCrypt V2** | *.VVV, CCC, ZZZ, AAA, ABC, XYZ |

| TeslaCrypt V3 | *.XXX ou TTT ou MP3 ou MICRO |

| TeslaCrypt V4 | Nome de arquivo e extensão não são alterados |

| SNSLocker | *.RSNSLocked |

| AutoLocky | *.locky |

| BadBlock | Nome original do arquivo |

| 777 | *.777 |

Fonte: http://esupport.trendmicro.com/solution/en-US/1114221.aspx

*Fonte informações FBI: http://money.cnn.com/2016/04/04/technology/ransomware-cybercrime/