As mudanças no cenário tecnológico exigirão uma administração confiável de correções para bloquear as ameaças mais recentes

DALLAS, dezembro de 2017 – A Trend Micro Incorporated (TYO: 4704; TSE: 4704), líder mundial em soluções de segurança cibernética, acaba de divulgar o seu relatório de previsões de segurança para 2018. Nomeado “Paradigm Shifts”, o estudo explora 8 tendências que poderão persistir no cenário de ciberameaças. Além disso, o material aborda as áreas de foco que as empresas deverão concentrar esforços para proteger seus dados críticos.

O crescimento da IoT, permitirá aos hackers maior abrangência na exploração das falhas de segurança. Além disso, a tendência dos hackers em tirar proveito de vulnerabilidades já conhecidas para planejar ataques de grande proporção continuará em 2018.

“A maioria dos grandes ciberataques que ocorreram em 2017, potencializaram vulnerabilidades conhecidas, ou seja, que poderiam ter sido prevenidas caso tivessem sido corrigidas. Essa tendência continuará no próximo ano e, por isso, os executivos devem priorizar a administração de vulnerabilidades em seus planos de segurança cibernética para 2018”, diz Rik Ferguson, vice-presidente de pesquisa de segurança da Trend Micro.

Abaixo algumas das previsões que a Trend Micro mapeou para 2018:

1) O ransomware persistirá em 2018 e outras formas de ataque digital também entrarão em cena

Em 2017, os ransomware WannaCry e o Petya, rapidamente se propagaram prejudicando grandes negócios. De acordo com a Trend Micro, no ano que vem, não é esperado que esses ataques diminuam. Pelo contrário, novos tipos de extorsões digitais irão se tornar mais prevalentes.

O Ransomware as a Service (RaaS), continuará sendo oferecido em fóruns do Underground, tendo a bitcoin como método seguro para perpetuar este “business”. O lucro fácil das campanhas Ransomware tornarão os atacantes mais confiantes em implementar táticas como o email Phishing para afetar os usuários.

A variedade de métodos irá explorar também o ambiente industrial da Internet das Coisas, com possíveis ataques de negação de serviço que poderão afetar a linha de produção e operações de indústrias.

A Regulamentação Geral de Proteção de Dados (GDPR), conjunto de normas que atinge qualquer empresa que hospeda dados privados de cidadãos, poderá também ser usada como aliado para extorsão dos hackers. Os atacantes poderão usar como chantagem a publicação de dados financeiros e detalhes confidenciais das empresas. Por isso, é de se esperar que o GDPR seja usado como uma tática de engenharia social, do mesmo modo que violações de copyright foram usadas no passado.

2) Cibercriminosos irão investir na exploração de dispositivos IoT

Ataques massivos de negação de serviço (DDoS) como o Mirai e o Persirai, que atingiram roteadores e câmeras IP, mostraram o quão vulneráveis podem ser estes dispositivos.

Os cibercriminosos reforçarão em dispositivos IoT a criação de proxies para ofuscar sua localização e tráfego na web, considerando que a aplicação da lei geralmente se refere a endereços IP e logs para investigação criminal e pós-infecção forense. A multiplicação de uma grande rede de dispositivos anônimos podem facilitar a atuação de cibercriminosos em redes comprometidas.

O uso crescente de drones poderá ser relacionado ao aumento de acidentes e colisões já que hackers demonstraram ser possível o acesso a computadores, informações sensíveis e roubo de entregas. Da mesma maneira, dispositivos domésticos como assistentes de voz e roteadores, poderão ser usados para determinar endereços físicos de residências.

A Trend Micro também prevê que casos de biohacking, por meio de aparelhos wearables e dispositivos médicos, irão se materializar em 2018. Monitores de batimentos cardíacos poderão coletar informações sobre usuários. Até mesmo vulnerabilidades em marca-passos foram exploradas para ataques potencialmente fatais.

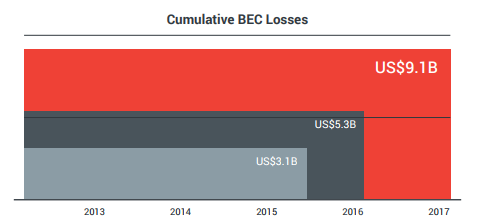

3) Perdas globais de e-mails BEC irão ultrapassar 9 bilhões de dólares em 2018

O comprometimento de emails corporativos (BEC) é um dos golpes preferidos dos hackers, pois requerem pouco investimento, são simples de aplicar e podem trazer grandes lucros dependendo do cargo da vítima.

A Trend Micro prevê que, em 2018, incidentes que envolvam o golpe BEC trarão perdas, em escala global, de mais de 9 bilhões de dólares. A difusão das técnicas usadas para aplicar o golpe do Business Email Compromise, continuarão envolvendo hackers que se passam por executivos C-level para adquirir grandes quantias de dinheiro. É importante notar que, para enganar as vítimas, os esquemas de emails BEC estão adotando o uso da técnica phishing por meio de arquivos PDF e sites maliciosos.

A simplicidade de conhecer a hierarquia de uma organização, o que pode até mesmo ser público no site oficial de uma empresa, transforma o golpe dos e-mails BEC em um método simples e muito lucrativo aos hackers.

Perdas acumuladas de e-mails BEC

4) Campanhas de ciberpropaganda serão refinadas

A disseminação de fake news consiste em: quais as motivações que levaram à disseminação da notícia falsa, as redes sociais usadas como plataformas para as mensagens e ferramentas usadas para entregar estas mensagens. Em 2018, a Trend Micro prevê que a ciberpropaganda será difundida por meio de técnicas familiares: as mesmas usadas para difundir e-mails spam e via web.

De spear phishing ao uso de documentos para desacreditar autoridades, o conteúdo poderá se espalhar livremente e provocar opiniões com base em documentos infundados.

Distinguir fake news de notícias legítimas, não será tarefa fácil, já que a ciberpropaganda se mostrou eficaz em 2017. Campanhas políticas continuarão a usar táticas para mudar deliberadamente a percepção pública por meio de ferramentas e serviços vendidos no mercado paralelo online. Os países que contarem com eleições presidenciais em 2018, incluindo o Brasil, possivelmente serão visados pela amplificação de notícias falsas por meio das mídias sociais.

5) Machine learning e blockchain serão usados para explorar técnicas de evasão

Os agentes de ameaças também vão potencializar o uso de tecnologias crescentes, como blockchain e machine learning, para ofuscar técnicas de proteções tradicionais de segurança cibernética. Hackers poderão manipular mecanismos de segurança, fazendo com que um malware passe despercebido. Um exemplo recente envolveu o ataque à cadeia blockchain no Ethereum DAO hack, o que levou à perda de mais de US$50 milhões em moeda digital.

Por isso, a Trend Micro recomenda uma estratégia de proteção em camadas, combinando as mais recentes técnicas de segurança.

Conclusão e melhores práticas

O aumento nas vulnerabilidades de tecnologias ligadas à Internet das Coisas, se deverá em grande parte aos dispositivos fabricados sem regulamentos de segurança ou padrões industriais. Em geral, a maior conectividade e a superfície de ampliação do ataque trarão novas oportunidades para que os cibercriminosos possam potencializar problemas conhecidos e penetrar uma rede corporativa.

Usuários também são responsáveis para fazer o set up de seus dispositivos e seguir passos simples como mudar senhas e fazer updates de seus aparelhos.

“O setor privado continuará a ser o alvo de diversas ameaças cibernéticas”, disse Edwin Martinez, diretor de Segurança da Informação da CEC Entertainment. “As instituições devem continuar a compartilhar informações críticas para que seja possível prevenir e responder melhor as ameaças cibernéticas que limitam a exposição a dados sensíveis”, finaliza Martinez.

Os usuários e as empresas poderão se manter resilientes contra as tentativas de extorsão digital, empregando soluções de gateway de e-mail eficazes em uma primeira linha de defesa. Soluções com machine learning, monitoramento de comportamento e proteção contra vulnerabilidades poderão impedir que as ameaças passem para o alvo.