Em nossa pesquisa mais recente, analisamos as ameaças direcionadas a marcas conhecidas de dispositivos de Armazenamento Conectado à Rede (NAS)

As ameaças à Internet das Coisas (IoT) continuam a evoluir à medida que usuários e empresas dependem cada vez mais dessas ferramentas para ter conectividade constante, acesso a informações e dados, e continuidade do workflow. Os cibercriminosos perceberam essa dependência e agora atualizam regularmente suas ferramentas e rotinas para incluir dispositivos de armazenamento conectado à rede (em inglês, network-attached storage ou NAS) em sua lista de alvos, sabendo que os usuários confiam nesses dispositivos para armazenar e fazer backup de arquivos em residências e empresas modernas. Mais importante, esses agentes estão cientes de que essas ferramentas contêm informações valiosas e possuem apenas medidas de segurança mínimas.

Em nossa última pesquisa, “Backing Your Backup: Defending NAS Devices Against Evolving Threats”, estudamos a infraestrutura, o ambiente, as ameaças e as recomendações atuais para defender os sistemas contra as ameaças atuais direcionadas aos dispositivos NAS. Para enfatizar a importância de mitigar os riscos de infecção por malware e ataques direcionados a dispositivos NAS, analisamos os detalhes técnicos de duas famílias de malware que potencialmente incluíam dispositivos NAS em seus modelos de negócios existentes, os botnets dos ransomwares REvil e StealthWorker.

REvil

Embora o desaparecimento do REvil (também conhecido como Sodinokibi) em meados de 2021 esteja cheio de incertezas, pesquisadores de segurança encontraram uma versão Linux do ransomware REvil que eles apelidaram de Revix. Depois de analisar as amostras, encontramos quatro versões diferentes do malware, todas baseadas em uma configuração baseada em JavaScript Observed Notation (JSON) para definir parâmetros antes de criptografar arquivos.

Embora alguns parâmetros sejam ignorados pelo ransomware, estes são os mais importantes que observamos:

- pk: Uma chave de 64 bytes

- nbody: A nota de ransomware codificada em texto em base64

- nname: O nome da nota de ransomware

- ext: A extensão adicionada aos arquivos criptografados

Depois de comprometer o sistema, os agentes mal-intencionados o executam manualmente em um dispositivo NAS para criptografar arquivos e criar uma nota de resgate com uma chave exclusiva por vítima.

Embora as diferenças entre as versões sejam pequenas, o grupo anunciou a capacidade de criptografar dispositivos NAS já em maio de 2021 em fóruns clandestinos. Dada a vulnerabilidade dos dispositivos NAS conectados diretamente à Internet, podemos esperar uma nova onda de ataques de ransomware que afetem esses gadgets no futuro.

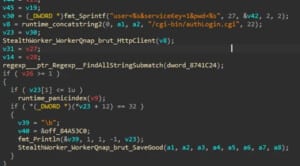

StealthWorker

Em 2021, pesquisadores encontraram ataques de força-bruta lançados a partir da botnet StealthWorker em dispositivos NAS Synology. Encontramos várias amostras para esta botnet e confirmamos que as versões mais recentes são capazes de realizar força-bruta e comprometer servidores executados em vários produtos e sistemas, como WooCommerce e WordPress. Essa botnet também foi projetada para atacar geralmente qualquer servidor da Web usando autenticação HTTP e outros dispositivos NAS, como QNAP. As credenciais válidas encontradas durante o comprometimento são, então, carregadas no servidor de comando e controle (C&C), normalmente na porta 5028/TCP.

Como proteger dispositivos NAS

Sem a segurança adequada implementada em dispositivos NAS, usuários e empresas continuarão sendo alvos, pois essas ferramentas podem ser usadas como pontos de entrada para roubo de informações, infecção por malware e interrupção de operações, entre outros. Aqui estão algumas práticas recomendadas para proteger seus sistemas contra ameaças que aproveitam as lacunas em seus dispositivos NAS:

- Evite conectar um dispositivo NAS diretamente à Internet;

- Altere regularmente as credenciais para acessar um dispositivo NAS. Nunca use as credenciais padrão predefinidas que acompanham o dispositivo, pois elas são bem conhecidas por agentes mal-intencionados;

- Habilite a autenticação de dois fatores (2FA) para segurança adicional;

- Desinstale aplicações, software e serviços que não estão mais em uso, pois podem ser usados como pontos de entrada;

- Verifique regularmente os guias de segurança on-line dos fabricantes de NAS, como as práticas recomendadas da Synology e as sugestões lançadas recentemente pela QNAP sobre como ajudar a defender seus dispositivos contra exposição adicional na Internet.

Para encontrar mais detalhes técnicos, ameaças, insights e recomendações sobre como proteger seu dispositivo NAS, baixe nossa pesquisa “Backing Your Backup: Defending NAS Devices Against Evolving Threats”.