Ameaças por e-mail continuaram a aumentar no período da pandemia juntamente com o número de URLs de phishing. Nossa observação do meio do ano de 2020 sobre ameaças de phishing e e-mail continua a ser válida enquanto encerramos o ano.

Durante nossos esforços de rastreamento recentes, observamos uma técnica de phishing que envolve uma combinação de e-mail de phishing e páginas de golpe. Essa combinação envolve um URL exato, sendo a página do esquema – bem como seu domínio – um site fraudulento.

Comportamento

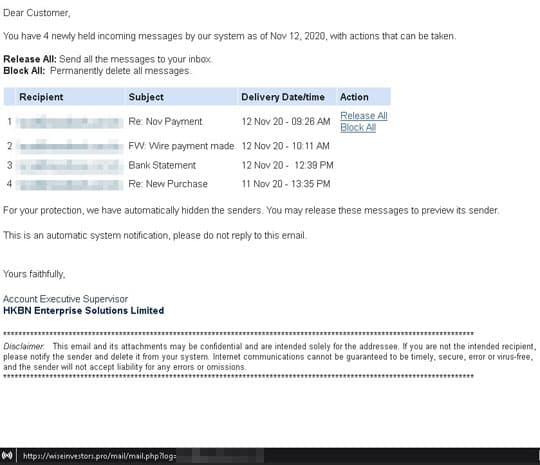

O processo começa após a chegada de um e-mail de phishing:

Figura 1. Uma imagem do e-mail de phishing usado

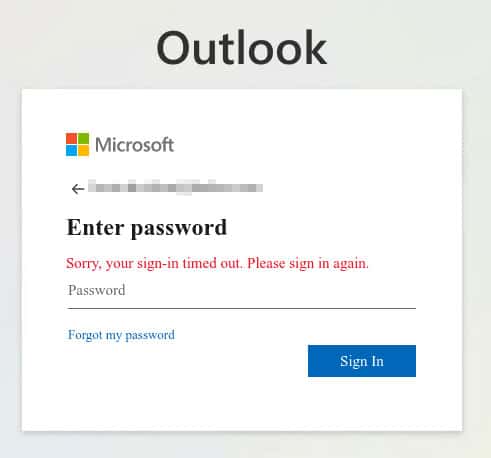

A partir deste e-mail, clicar no botão “Liberar tudo/Bloquear tudo” direcionaria o usuário para hxxps://wiseinvestors[.pro]/mail/mail.php?log=, um site completamente diferente não relacionado ao e-mail. O conteúdo deste link exibe um formulário de login falso para um sistema de e-mail:

Figura 2. Página de login de e-mail falso

As capturas de tela anteriores mostram práticas comuns para a maioria dos esquemas de phishing. No entanto, o que é notavelmente diferente neste URL é que o próprio domínio também é acessível. Acessando o domínio hxxps://wiseinvestors[.]pro exibe uma página da empresa:

Figura 3. Página da empresa The wiseinvestors [.]pro

Determinamos que esta é uma empresa falsa com base nos seguintes fatores:

- Nome do domínio. O nome de domínio “WiseInvestors” não corresponde ao nome da marca da empresa que exibe, que é “Pearl”. Isso ocorre porque Pearl é um tema WordPress e não um serviço legítimo.

- TLD incomum. O uso de .pro é incomum para um TLD. Ao contrário de .com, .net, .ph e semelhantes, os TLDs incomuns geralmente são baratos, o que é uma vantagem para os cibercriminosos.

- Texto do modelo. Restos do texto do modelo, semelhante a um bloco de palavras “Lorem Ipsum”, ainda existem no site (Figura 4).

- Registro do Domínio. De acordo com os registros do whois, o domínio tem menos de um ano, o que acompanha a idade da maioria dos domínios maliciosos.

Figura 4. O texto do site parece inacabado

Figura 5. Registros Whois de wiseinvestors [.]pro

Os cibercriminosos que usam essa técnica de phishing são capazes de evitar a detecção em tempo real, pois o domínio precisa de um exame mais minucioso, o que os recursos anti-spam e de bloqueio de URL malicioso do software de segurança comum podem perder. Mesmo que o e-mail de phishing seja impedido, o domínio de phishing permanece não detectado, permitindo que os cibercriminosos criem mais URLs de phishing hospedados no domínio.

Vimos outros exemplos dessa técnica combinada de phishing e fraude nos últimos meses. Abaixo estão alguns exemplos:

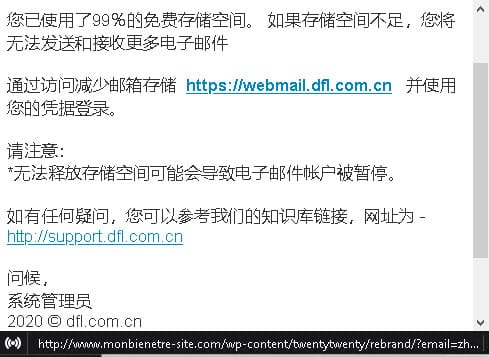

Figura 6. Esse e-mail de notificação de senha de conta falsa em chinês estimula o destinatário a clicar no link.

Figura 7. O URL de phishing hxxp://webmail[.]dfl[.]com[.]cn leva a uma página de login falsa hospedada em hxxp://www[.]monbienetre-site[.]com/wp-content/twentytwenty/rebrand/?{email.}

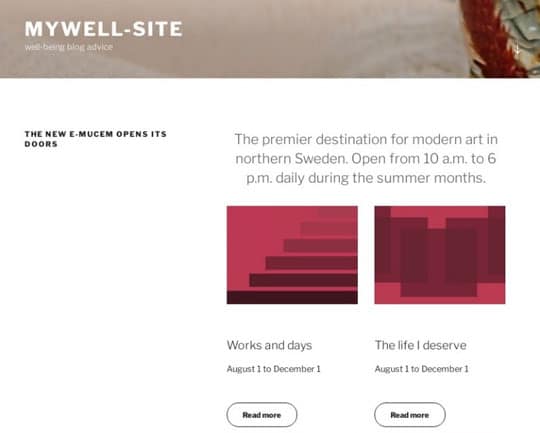

Figura 8. O domínio hxxp://www[.]monbienetre-site[.]com. Apresenta-se como um site de blog. O golpe usa um modelo de texto. Seu conteúdo promove assinaturas a um preço excepcionalmente alto.

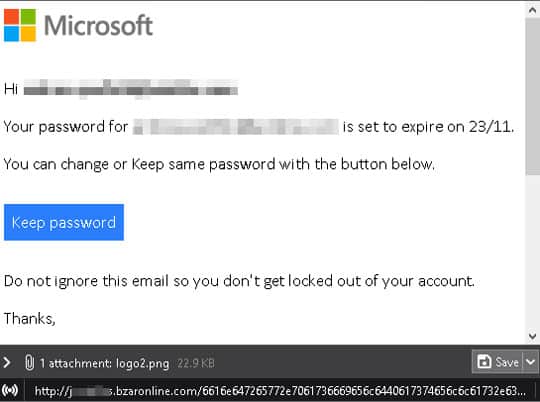

Figura 9. Outro e-mail de notificação de senha de conta falsa funciona como um e-mail de phishing. Clicar em “Manter senha” redirecionará para outra página.

Figura 10. Esta página de login falsa está hospedada em hxxp://bzaronline[.]com.

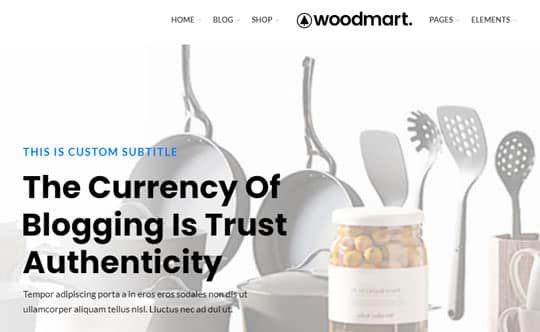

Figura 11. O domínio hxxp://bzaronline[.]com exibe um modelo de plugin do WordPress chamado WoodMart. Observe que WoodMart é legítimo, enquanto o domínio não é.

Não seja vítima de phishing e golpes

Os usuários podem evitar esses ataques seguindo algumas práticas recomendadas antes de clicar em um link em qualquer e-mail:

- Verifique o conteúdo do e-mail corretamente. Verifique se as informações, como endereço de e-mail, corpo da mensagem ou links, são inconsistentes.

- Se você clicar no link de um e-mail, inspecione o site. Se ele parece exibir conteúdo não malicioso em sua página inicial, isso não significa que o site não o seja. Sinais indicadores são textos de modelo dentro do site.

- Se acontecer de você encontrar isso em seu computador de trabalho, alerte seus serviços de segurança e TI imediatamente. Eles estão preparados para inspecionar melhor.

Para as organizações, seguir as práticas recomendadas de segurança ajudará a minimizar o sucesso de campanhas de phishing semelhantes. Interromper ameaças desde sua entrada inicial evita perdas. Abaixo estão algumas práticas gerais de segurança a serem implementadas:

Gateways de e-mail seguros. Gateways de e-mail protegidos impedem ameaças enviadas por meio de spam e phishing. Eles também ajudam os usuários a evitar a abertura de e-mails e anexos suspeitos.

Faça backup dos arquivos regularmente.

Recomenda-se uma abordagem de segurança em várias camadas para proteger todos os pontos de entrada de ameaça possíveis. Soluções como o Trend Micro™ Email Security, que usa machine learning aprimorado e análise de sandbox dinâmica, podem impedir ameaças por e-mail.