Proteções tradicionais já não acompanham a evolução da infraestrutura e superfície de ataque. Conheça o RASP e descubra o que ele pode fazer.

Todas as previsões da área de tecnologia são consistentes em um ponto: o DevOps só tende a crescer em todo o mundo. A metodologia ágil oferece às equipes o cenário ideal para uma colaboração contínua e integrada.

Como Ser Um Cético Informado Sobre As Previsões De Segurança

Três Recomendações Para Proteger A Rede Contra Ataques Direcionados

A Nuvem: o que é e qual sua utilidade

Malware para Roubo de Informação ligado ao Ryuk Mira Governo, Forças Armadas e Arquivos Financeiros

Previsões para 2020: o panorama da cibersegurança

Skimming da Magecart ataca usuários de sites de reservas em cadeias de hotéis

Nós descobrimos uma série de incidentes em que o Magecart, um ataque de roubo de cartão de crédito, foi utilizado para acessar sites de reservas em diversas cadeias de hotéis renomados, segunda vez em que vimos um agente de ameaças de Magecart atingir diretamente os provedores de serviços de comércio eletrônico, ao invés de procurar lojas individuais ou supply chains de terceiros. Em maio, descobrimos um novo grupo que usa Magecart chamado “Mirrorthief”, que comprometia um provedor de serviços de comércio eletrônico usado por universidades americanas e canadenses.

Emotet encerra hiato com novas campanhas de spam

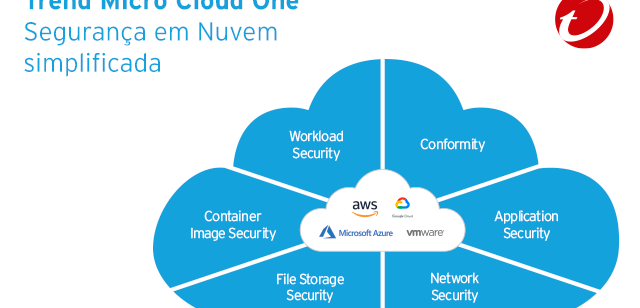

Trend Micro lança o Cloud One™, uma plataforma líder de serviços de segurança para desenvolvedores em nuvem

Hoje a Trend Micro orgulhosamente anuncia o lançamento do Trend Micro Cloud One™, nossa nova plataforma de serviços de segurança para desenvolvedores em nuvem. Esta sólida plataforma vai ajudar nossos clientes a simplificar sua segurança em ambientes híbridos e multicloud.