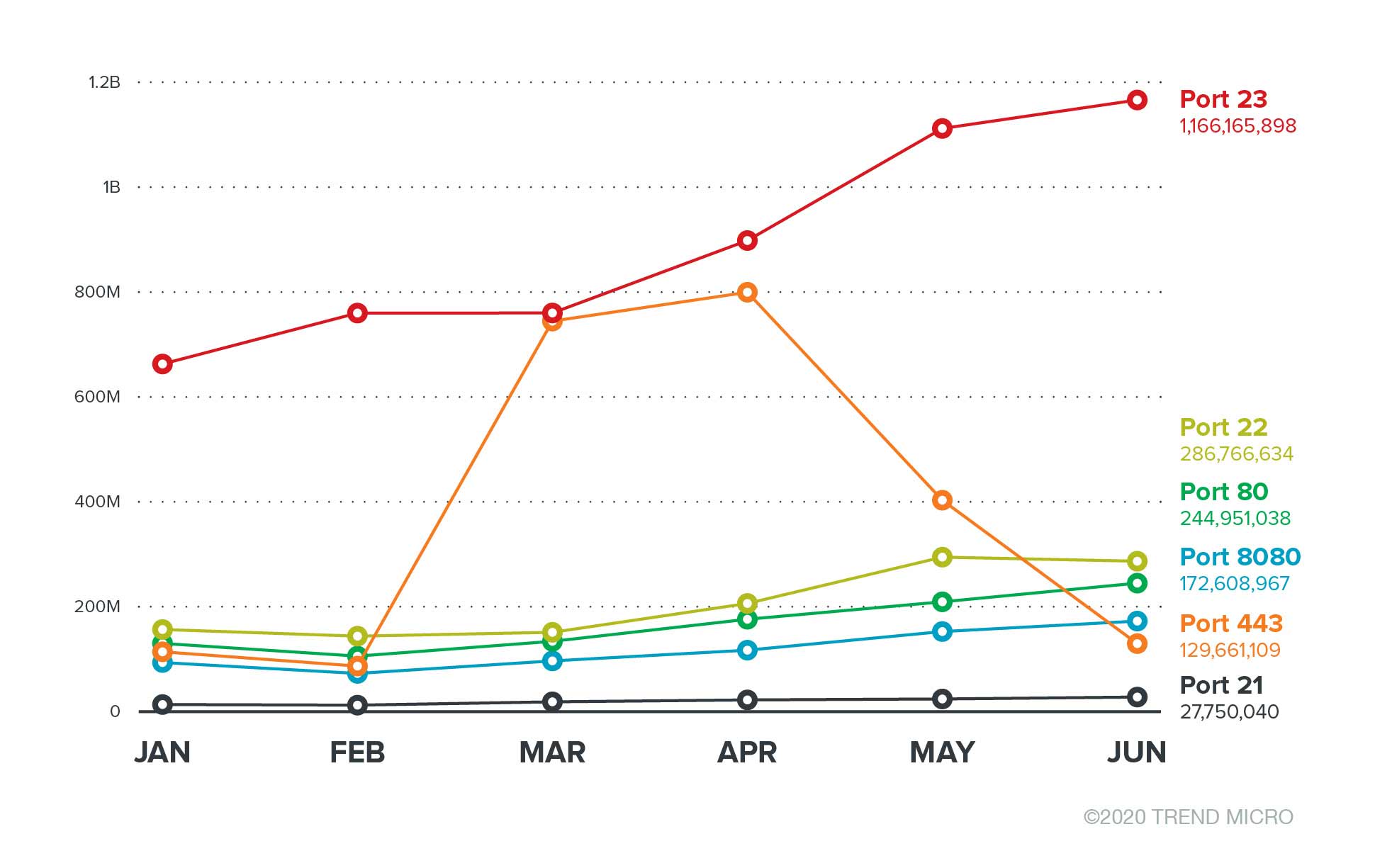

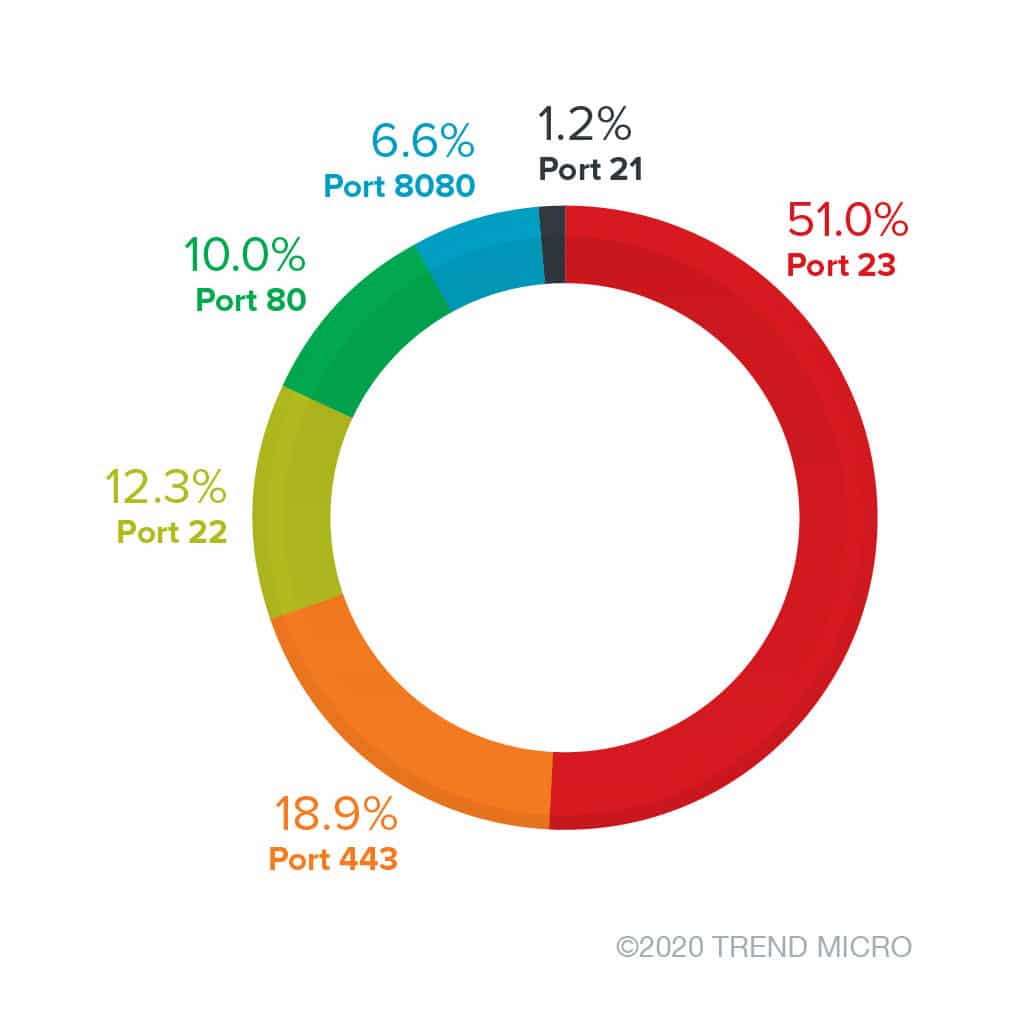

A realidade atual de ter muitos dispositivos conectados em casa originou casos de potenciais intrusões na rede doméstica. No primeiro semestre de 2020, detectamos mais de 10,6 bilhões de tentativas de conexão suspeitas em portas TCP indisponíveis dos roteadores. A porta TCP 23, em particular, teve o maior número de detecções de tentativas de conexão suspeitas, com mais de 5,3 bilhões.

Acreditamos que as solicitações na porta 23 vieram principalmente de ataques relacionados a worms da Internet das coisas (IoT), ao invés de mera varredura de porta. Além da porta 23 ser um alvo conhecido de worms de IoT, as solicitações são particularmente suspeitas porque as conexões foram feitas em portas e serviços que estão fechados por padrão ou indisponíveis, ao contrário de solicitações legítimas feitas intencionalmente por meio de conexões abertas. Parece que as tentativas de conexão nas portas são atividades não-específicas de direcionamento ou de sondagem em pontos de entrada em potencial.

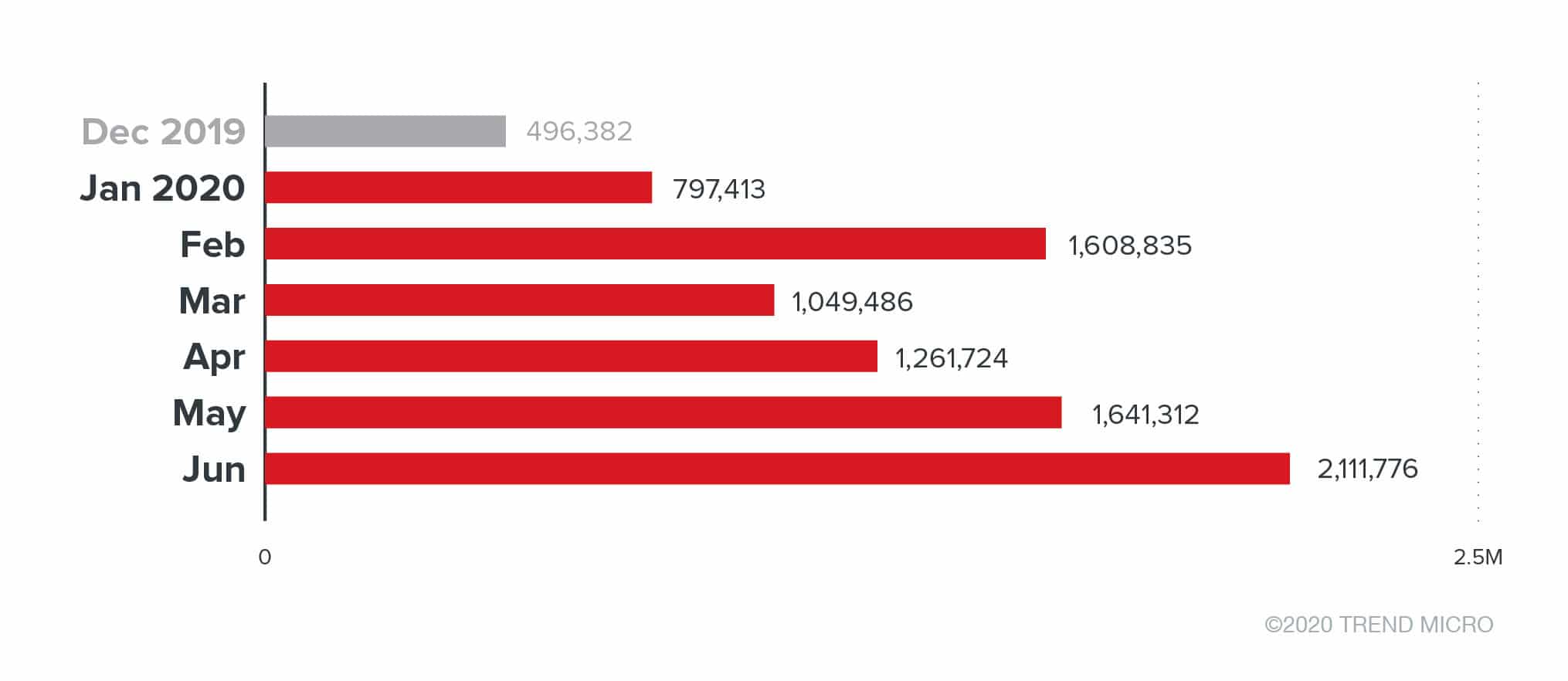

Outros eventos de segurança dignos de nota em redes domésticas incluem o aumento marcado nas tentativas de login de força bruta do Secure Shell (SSH). A tendência foi observada desde o início da pandemia de Covid-19. Mais funcionários estão usando o acesso remoto ao trabalho, e agentes mal-intencionados parecem estar percebendo. Esses incidentes aumentam o risco de usuários em home office, especialmente se os dispositivos conectados (para casa e trabalho) estiverem na mesma rede.

Tentativas de acesso a portas TCP indisponíveis

É comum para mecanismos gerais de detecção (incluindo honeypots) monitorar portas e serviços abertos. Solicitações e ataques registrados nos serviços são usados para identificar tendências de ataque. No entanto, esse método nem sempre detecta golpes em potencial, pois as solicitações de conexão para serviços e portas abertos são basicamente legítimas.

Para realizar esta análise, usamos a inspeção profunda de pacotes (DPI) na segurança conectada do consumidor da Trend Micro para monitorar solicitações de conexão de host externo nas portas indisponíveis dos roteadores. As solicitações de conexão geralmente são classificadas como varreduras de portas ou ataques de alvos não específicos. No entanto, com base em nossa telemetria, as solicitações de conexão para as portas que monitoramos são diferentes umas das outras. Não apenas os cinco principais países de origem para as solicitações de conexão de cada porta são diferentes, mas também as classificações dos países para os IPs de origem.

Deve-se observar que as tentativas de conexão do roteador de hosts externos são abordadas aqui, e não os eventos de segurança acionados por fontes internas na rede doméstica. Aqui estão as portas TCP que examinamos:

- Porta 21 – controle FTP (comando)

- Porta 22 – SSH (SSH), logins seguros, transferências de arquivos (scp, sftp) e encaminhamento de porta

- Porta 23 – protocolo Telnet — comunicações de texto não criptografadas

- Porta 80 – Protocolo de Transferência de Hipertexto (HTTP)

- Porta 443 – protocolo de transferência de hipertexto sobre TLS/SSL (HTTPS)

- Porta 8080 – porta alternativa para HTTP

A camada de transporte TCP permite a troca de dados e comunicação em várias portas de rede associadas a endereços IP e endpoints. Cada porta possui serviços subjacentes (por exemplo, clientes de e-mail, servidores da web) que estão sob risco de ataques, dependendo de vários fatores, incluindo configurações incorretas e portas não monitoradas e desprotegidas. Fechar portas não utilizadas é como bloqueá-las para invasores. No entanto, descobrimos que muitos estão investigando de forma suspeita, com o intuito de acessar esses pontos de entrada.

Pedidos de Conexão de Portas Indisponíveis no Primeiro Semestre de 2020

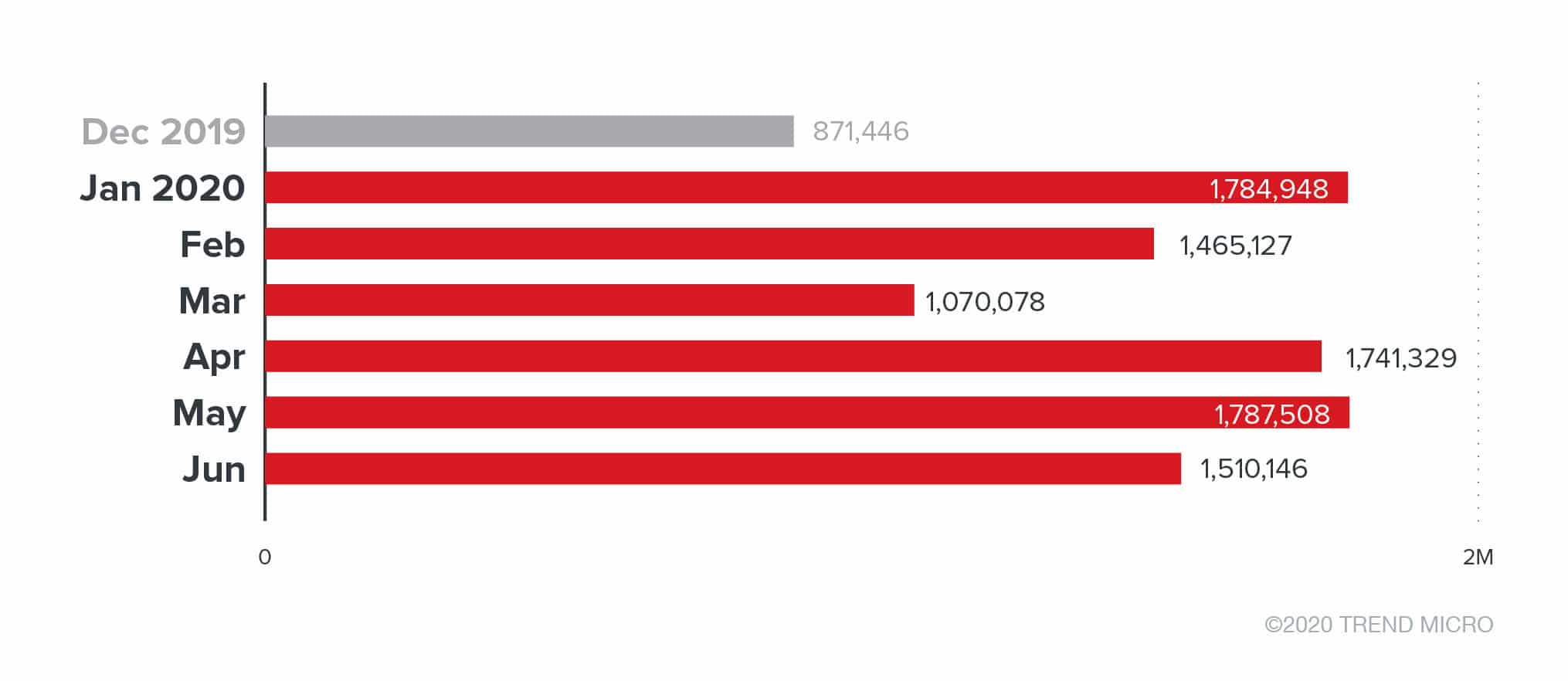

Aqui, mostramos a tendência em incidentes com roteadores, relacionados a tentativas de conexão de portas indisponíveis de janeiro a junho de 2020. A porta TCP 23 teve a maioria das detecções, incluindo um aumento significativo em março. A porta TCP 23 é um alvo conhecido por worms de IoT e malware de botnets. Essas tentativas de acesso provavelmente são destinadas a ataques a alvos não específicos ou atividades de reconhecimento.

Conforme visto na figura abaixo, houve um aumento acentuado nas solicitações de conexão para a porta TCP 443 indisponível em março e abril. Isso é particularmente notável dado que se trata de um serviço indisponível com um aumento repentino nas tentativas de conexão. Especulamos que isso se deve a um grande número de tentativas de ataque a serviços da web e ao protocolo TLS.

Figura 1. A tendência de tentativas de acesso à porta TCP indisponível de janeiro a junho de 2020

De acordo com a telemetria da Trend Micro, as tentativas de acesso na porta TCP 23 indisponível no primeiro semestre de 2020 estão estreitamente alinhadas com os dados de atividade Telnet relacionada a worms IoT durante o mesmo período. Afinal, a porta padrão para conexões de cliente Telnet é a 23. Como resultado, não é exagero conjeturar que solicitações de conexão suspeitas vêm de worms IoT.

Figura 2. Tentativas de acesso a portas TCP indisponíveis de janeiro a junho de 2020

Em resposta à pandemia Covid-19, muitas empresas mudaram para instalações de trabalho em casa. Isso resultou em um afluxo de funcionários acessando serviços remotos na Internet. Enquanto isso, os invasores procuram serviços de rede acessíveis remotamente que são vulneráveis a invasões.

Figura 3. Atividade Telnet relacionada a worms IoT de janeiro a junho de 2020

A figura acima representa as tentativas de conexão Telnet. Em junho, as detecções do primeiro semestre do ano atingiram um pico, onde foram detectados mais de 2 milhões de eventos relacionados com sessões Telnet. Muitos dispositivos conectados ainda dependem amplamente de Telnet para recursos de acesso remoto.

Parece que os agentes mal-intencionados aumentaram o uso de worms de IoT por meio de conexões Telnet. Variantes de Mirai, por exemplo, são conhecidas por se propagarem em hosts Telnet e tirar vantagem das credenciais de acesso padrão.

Os invasores geralmente usam variantes de malware de IoT para realizar ataques de força bruta após a verificação de portas SSH e Telnet abertas. Eles também consideram este último particularmente atraente, uma vez que a comunicação Telnet não é criptografada. Malwares de IoT ou malwares de botnet também podem usar protocolos expostos para espalhar sua infecção para mais roteadores. Os invasores podem escutar nas portas, bisbilhotar credenciais e executar comandos para execuções remotas.

Figura 4. Logins de força bruta SSH de janeiro a junho de 2020

Também observamos que as tentativas de login de força bruta, principalmente por meio de SSH, também tiveram um crescimento significativo. O uso de credenciais fracas, como nomes de usuário, senhas padrão e fáceis de adivinhar, torna o SSH e as portas associadas alvos fáceis. Os ataques SSH de força bruta são um dos métodos de intrusão preferidos usados por botnets de IoT, ransomware e outros malwares semelhantes. Ataques SSH de força bruta bem-sucedidos podem levar a golpes de mineração de criptomoedas fileless e tomada de controle dos servidores das vítimas, como também foi relatado no início deste ano.

De onde vêm as tentativas de acesso?

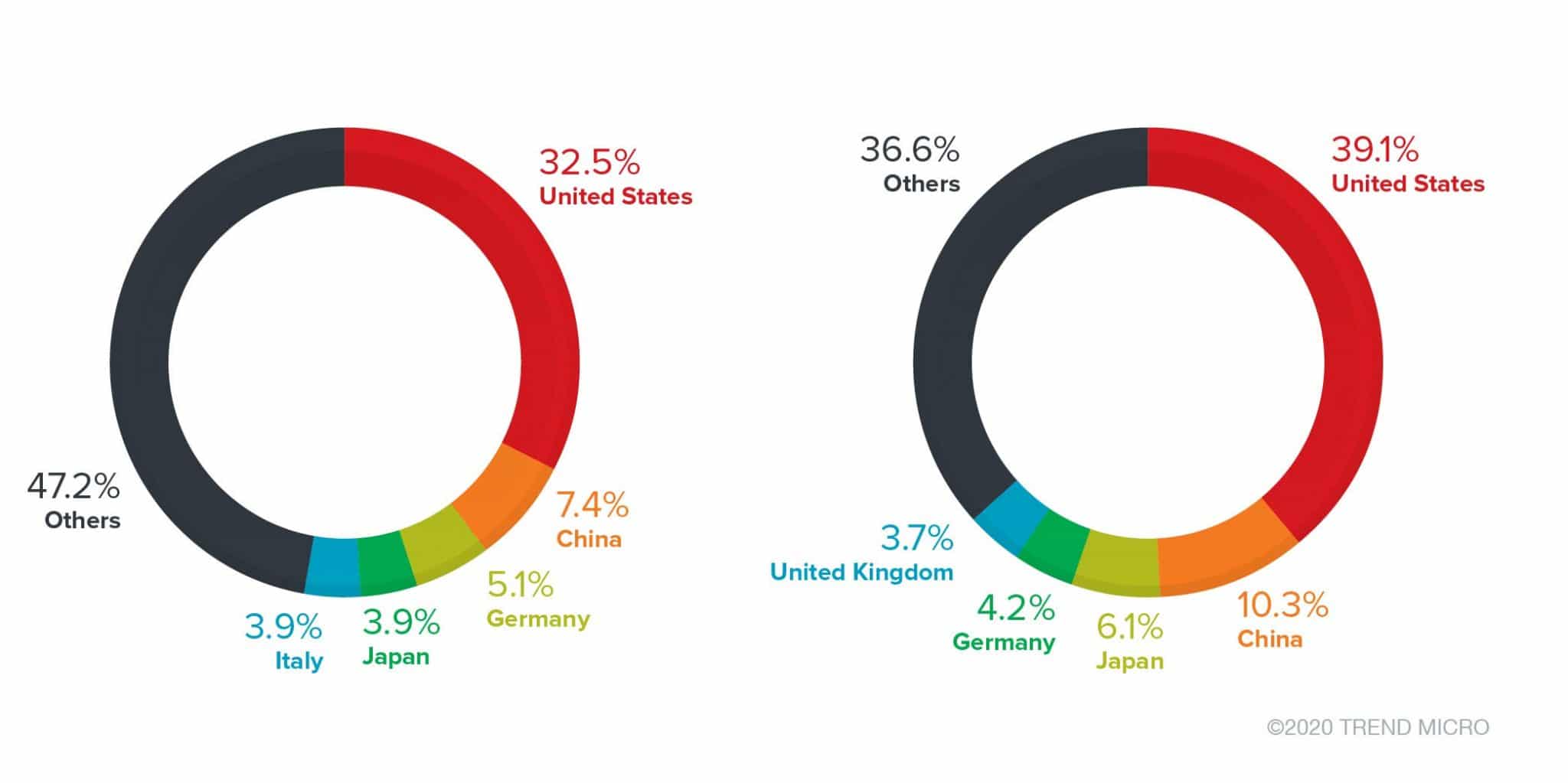

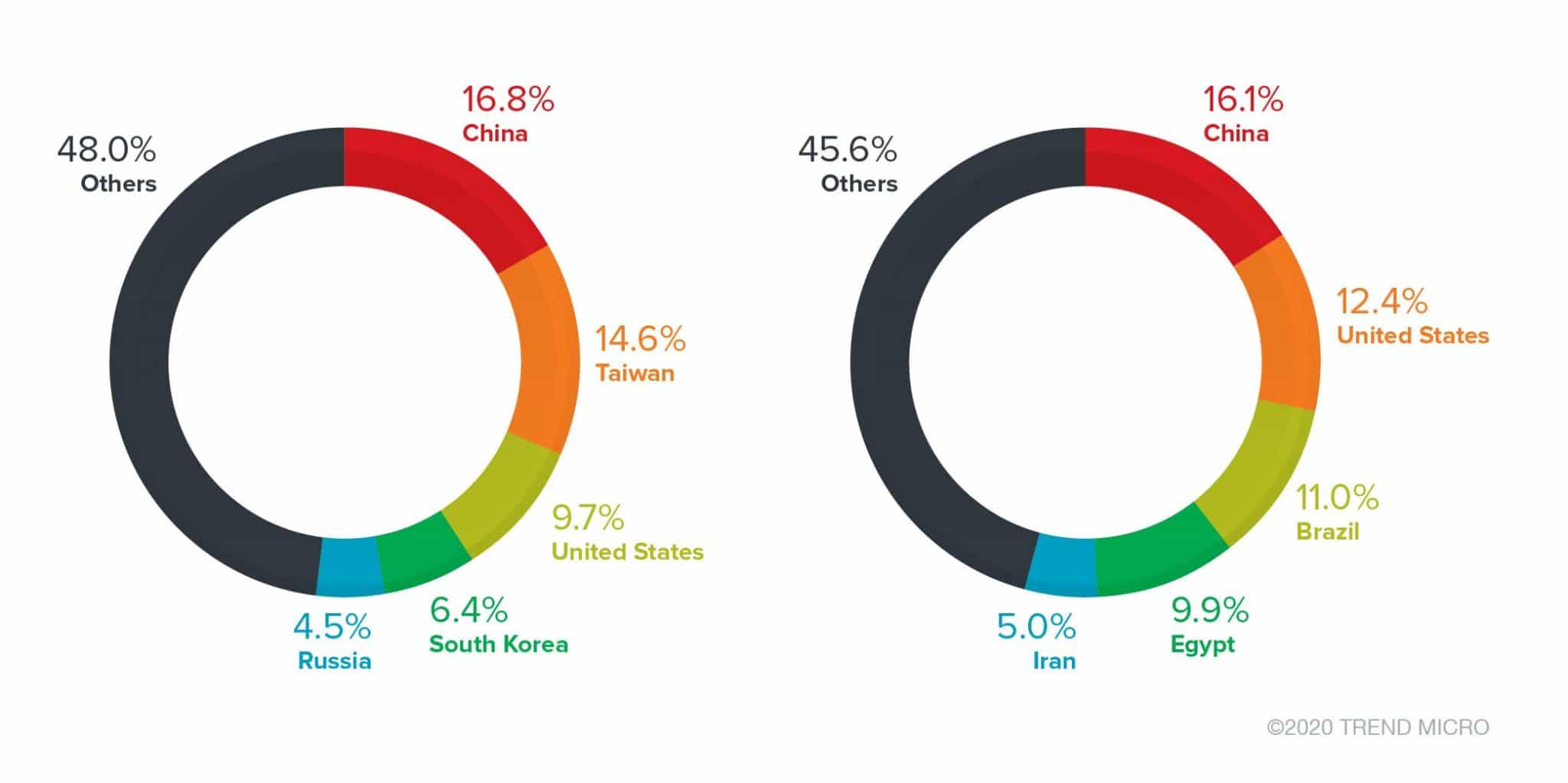

Os países de origem podem ser divididos genericamente em dois grupos. De acordo com a telemetria da Trend Micro, para as portas TCP 22 e 23, a China ocupou o primeiro lugar como o país com o maior número de solicitações de conexão e IPs de origem. Para as portas TCP 21, 80, 443 e 8080, os Estados Unidos ficaram em primeiro lugar.

As figuras abaixo se referem ao número de solicitações de conexão (contagens de eventos) e aos IPs exclusivos que encontramos. Estes são os países de origem das tentativas de sondagem ou possíveis ataques: isto é, de onde os ataques se originam.

Figura 5. Os cinco principais países de origem de tentativas de acesso a portas TCP 443 indisponíveis (contagens de eventos e IPs distintos), 1º semestre de 2020.

Também vale mencionar que os países de origem para a porta TCP 443 indisponível tiveram o maior número de IPs exclusivos acessando a porta, com mais de 847 milhões. Logo atrás estava a porta 23 do protocolo Telnet, com mais de 16 milhões. Observe que algumas fontes possivelmente direcionam suas tentativas de ataque por meio de proxies em outros países para evitar a detecção.

Figura 6. Cinco principais países de origem de tentativas de acesso a portas TCP 23 indisponíveis (contagens de eventos e IPs distintos), 1º semestre de 2020.

Embora esta seja apenas uma informação estatística para possível intenção, com base na lógica das conexões de rede normais, o grande aumento de solicitações feitas a portas indisponíveis é suspeito. Monitoraremos e verificaremos todas as alterações nas contagens de eventos e determinaremos fontes maliciosas para inclusão na lista de proibição.

Recomendações de segurança para usuários domésticos de dispositivos conectados

Proprietários de dispositivos conectados podem implementar segmentação de rede e isolar dispositivos de redes públicas. Para minimizar o risco de violação de dados, os proprietários devem desativar serviços e componentes desnecessários. Restringir o tráfego para portas específicas também pode ser uma medida adicional. Além de seguir as práticas recomendadas acima mencionadas para proteger os dispositivos conectados, os usuários podem verificar o seguinte:

- Faça o patch do firmware do dispositivo para as versões mais recentes. Sempre atualize para o firmware mais recente a fim de evitar ataques que exploram vulnerabilidades conhecidas em serviços associados a portas não seguras.

- Use um firewall e um sistema de detecção e prevenção de intrusões. Utilize esses sistemas com o intuito de restringir atividades suspeitas e impedir que invasores acessem um dispositivo ou rede.

- Evite o uso de Wi-Fi público. Tente não utilizar conexões públicas em dispositivos usados em redes domésticas e corporativas.

- Monitore o tráfego de rede lateral e de saída. Rastreie a linha de base do uso dos dispositivos e do tráfego normal. Filtro de comportamento anormal que pode ser causado por atividades invasoras na rede.

- Configure os sistemas. Use senhas fortes e limite o acesso a portas e serviços.

As soluções Trend Micro™ Home Network Security e Trend Micro™ Home Network Security SDK bloqueiam ameaças no nível do roteador para que até mesmo os dispositivos conectados a um roteador permaneçam protegidos contra as ameaças que o malware representa. Uma ferramenta de varredura IoT foi integrada à solução Home Network Security e ao scanner HouseCall™ for Home Networks. O HouseCall for Home Networks examina todos os dispositivos conectados à rede doméstica para identificar riscos potenciais e oferecer sugestões sobre como eliminá-los. Ele funciona usando tecnologia de varredura de rede inteligente e encontra vulnerabilidades do dispositivo.